안녕하세요 여러분 베하~~! BetterMonday 팀입니다. 이번주는 Xshell을 활용한 터널링 에 대해 알아 보도록 하겠습니다.

그럼 슈우우웃!

먼저 간단하게 터널링을 사용하는 이유에 대해 알아보도록 하겠습니다!

외부에서 서비스에 접속하거나 특정 포트로 서비스에 접속할 때 사용합니다. 고객사가 내부 정보인 DB등의 서비스를 요청할때 활용됩니다.

또한 Xshell은 신뢰할 수 없는 네트워크 환경을 통해 연결된 사용자의 PC와 다른 컴퓨터에, 안전한 보안 터널을 생성하여 안전하게 데이터를 전송해 주는 TCP/IP 및 X11 포워딩 기능을 제공합니다.

터널링에 대한 설명은 여기까지하고 Xshell로 터널링을 진행해 보도록 하겠습니다!

이번 시간에 저희는 Bastion을 통해 DB에 접속한다는 시나리오로 터널링을 진행해 보도록 하겠습니다!

먼저 Xshell 설정 창에서 터널링을 눌러줍니다.

포워딩 규칙 추가를 눌러줍니다.

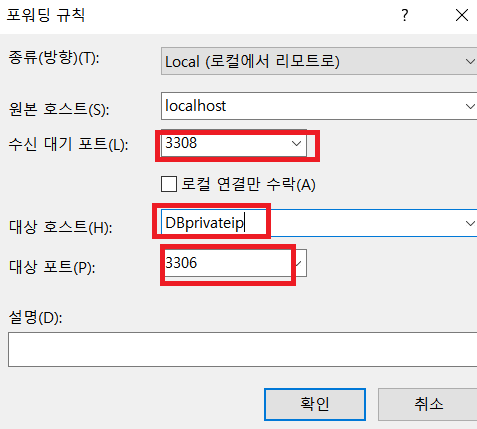

수신 대기 포트는 사용하는 포트가 아닌 포트로 설정 하시면 됩니다. 대상 호스트는 저희는 이번에 DB의 접속하기로 한거니까 DB의 privateip를 입력해 줍니다. DB의 포트 번호인 3306을 입력합니다.

그 후 해당 DB 서비스에 유저를 생성후 권한을 부여해줍니다.

create user 'test'@'bastionprivateip' identified with mysql_native_password by 'password’;

#테스트할 유저를 DB내에서 생성해줍니다

grant all privileges on . to 'smb'@'bastionprivateIP';

bastion의 privatip만 허용해줍니다이제 설정을 완료하였습니다. 이제 Mysql workbench를 실행해 접속이 되는지 확인해 보도록 하겠습니다.

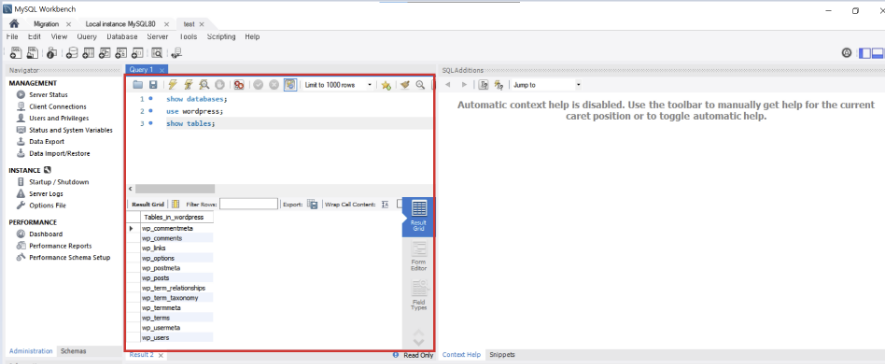

hostname에 local의 IP를 입력하고 port의 아까 지정한 임의의 포트를 입력하고 Username에 아까 지정한 유저를 입력해줍니다!

Test Connection을 눌러준 후 아까 설정한 Password를 입력하면 connection이 완료된것을 확인하실 수 있습니다.

접속이 완료되면 결과를 확인할 수 있습니다!

이번주는 Xshell에서 터널링을 하는법을 알아봤습니다!! 다음주에는 더 알찬 소식을 들고 오겠습니다!!! 다음 시간에 만나요 베~바~

'OS > Linux' 카테고리의 다른 글

| mod_jk를 통한 WEB-WAS연동 (0) | 2022.08.19 |

|---|---|

| [Linux] 리눅스 패키지 비교 (2) (0) | 2022.08.05 |

| [Linux]Application Config 에 대해 알아보자! (0) | 2022.08.04 |

| SSH 터널링 (0) | 2022.07.30 |

| tar (0) | 2022.07.25 |

댓글