베하~ 반갑습니다!!

인사통의 BTC_김회장, 최총무입니다!!

Policy tag를 통한 Bigquery 정보 관리를 함께 진행하겠습니다!

GCP 환경에 익숙하지 않으면 어려울 수 있으니 쉬운 방법으로 진행하겠습니다!

Policy Tag는 GCP 환경에서 사용하는 기능으로, 주로 데이터 관리 및 보안에 초점을 맞춘 기능입니다.

Google Cloud의 다양한 서비스와 통합되어 데이터를 분류하고, 이 분류를 기반으로 특정 데이터에 대한 액세스 및 관리 정책을 적용할 수 있습니다!!

자세한 개념에 대해서는 금쪽상담소님의 과거 포스팅을 참고해주세요~

[GCP] 정책 태그 개념 및 설정 방법

베하~! 안녕하세요! 이번주에도 돌아온 금쪽상담소의 오은영석사와 금쪽이 입니다. 한주동안 잘 지내셨나요? 이번주는 선선해진 공기와 함께 가을을 성큼 다가오게 하는 비가 많이 내렸네요 더

btcd.tistory.com

개념이 이해가 되셨나요?

간단히 데이터 관리를 위해 Tag를 붙여 IAM과 결합하여 TAG에 따라 접근 제어를 할 수 있다고 생각하시면 됩니다!

특정 테이블에 중요한 정보와 일반 정보가 섞여있다면 중요한 정보만 제어를 하도록 설정할 수 있겠죠?

그럼 함께 Bigquery 환경에서 중요 정보에 대해서 접근 제어하는 실습을 해보시죠!!

우선 bigquery에 아래와 같이 중요한정보와 일반정보가 섞여있는 테이블이 있다고 가정해보겠습니다.

이 상황에서 important에는 고객의 개인정보가 들어있어 관리자급 사람들만 볼 수 있도록 설정한다고 가정해봅시다!

이렇게 컬럼 수준의 액세스 제어를할때 편리한 방법이 Policy tag입니다!

좌측 Bar에서 bigquery 탭 하단의 정책 태그를 통해 tag를 생성할 수 있습니다.

이후 정책 태그 생성을 하시게되면

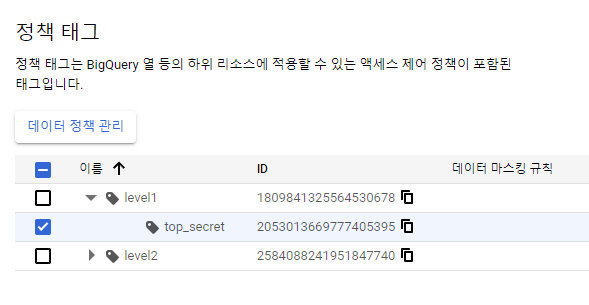

이렇게 tag는 생성간 여러 하위태그를 설정할 수 있습니다.

데이터 중요도에 따라 단계별로 secret level등을 설정할 수 있겠네요!

생성한 tag는 해당 테이블의 스키마 수정 - 정책 태그 추가를 통해 스키마별로 설정이 가능합니다!

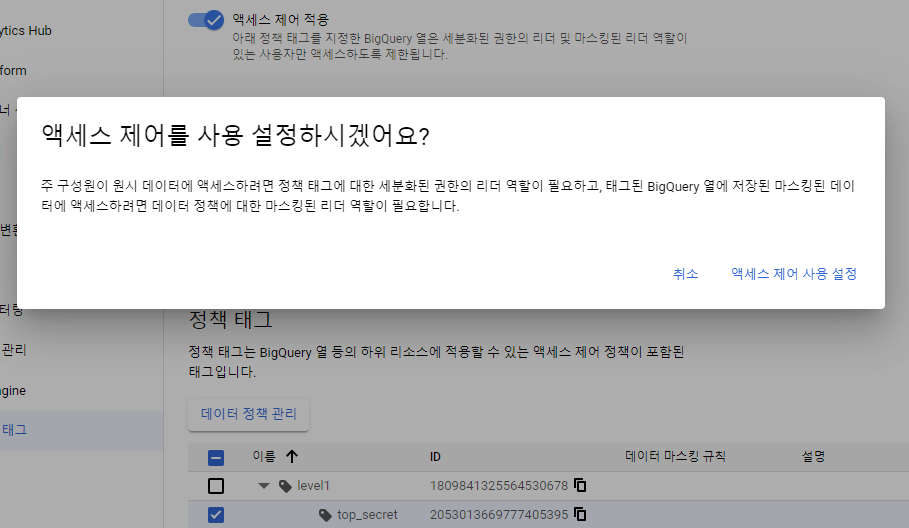

이렇게 설정된 tag는 정책 태그 설정에서 설정할 수 있습니다!

해당 액세스 제어의 경우 조직 단위가 설정된 프로젝트만 가능합니다..!!

만약 개인실습을 하고 있다면 여기까지 따라하실 수 있겠네요

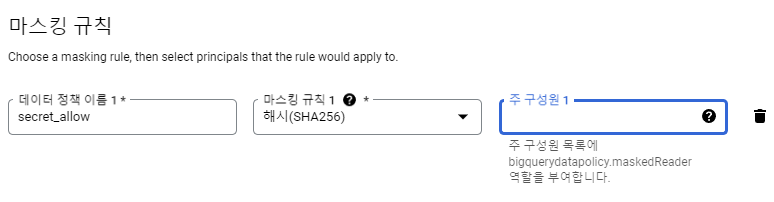

이후 엑세스 제어가 되었다면 원하는 태그에 따라 데이터 정책 관리를 클릭해서 읽을 수 있는 권한 추가가 가능합니다!

구성원에 사용자나 그룹등을 추가할 수 있겠네요!

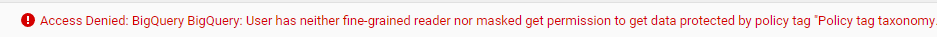

이후 만약 권한 없는사람이 이를 select 하려고 하면 에러와 함께 조회가 실패하게 됩니다!!

만약 테이블을 조회하고 싶다면 except 등을 활용해서 저 tag가 사용된 column을 제외하고 조회해야겠죠?

오늘은 함께 Bigquery에 Policy tag를 설정해보았습니다!!

조직 단위가 설정되어야 할 수 있어서 완벽히 실습할 수는 없었지만

조직 단위에서는 정말 유용한 기능이어서 꼭 소개드리고 싶었어요

문서를 하나 같이 첨부드릴테니 실제 적용 시 참고하시면 좋을것같아요!

열 수준 액세스 제어를 사용하여 액세스 제한 | BigQuery | Google Cloud

정책 태그를 추가, 보기, 삭제, 검색하는 방법을 보여줍니다. 정책 태그에 대한 권한을 보기 및 업데이트하고 Google Cloud Console, bq 명령줄 도구, BigQuery API를 사용하여 열에 정책 태그를 설정하며

cloud.google.com

그럼 다음에도 유용한 정보를 가져오겠습니다!!

모두 베빠!!

'CSP (Cloud Service Provider) > GCP' 카테고리의 다른 글

| 신규 Database 및 User 생성과 권한 부여 실습 (1) | 2023.10.18 |

|---|---|

| Vertex AI Workbench 관리형 노트북 만들어보기 (0) | 2023.10.13 |

| Cloud DNS Zone의 종류와 생성 (0) | 2023.10.13 |

| Vexter AI를 사용한 PaLM 소개 및 활용 (0) | 2023.10.12 |

| [GCP] Cloud Storage와 lifecycle (1) | 2023.10.12 |

댓글