안녕하세요 다들 연휴 잘 보내셨을까요? :)

날씨가 많이 춥습니다.

저는 요즘 슈붕보단 팥붕이더라구요?!

요즘 ACM 인증서 갱신에 대한 문의가 많습니다.

이번 시간에는 ACM에 대하여 얘기해볼게요.

1. AWS Certificate Manager이란?

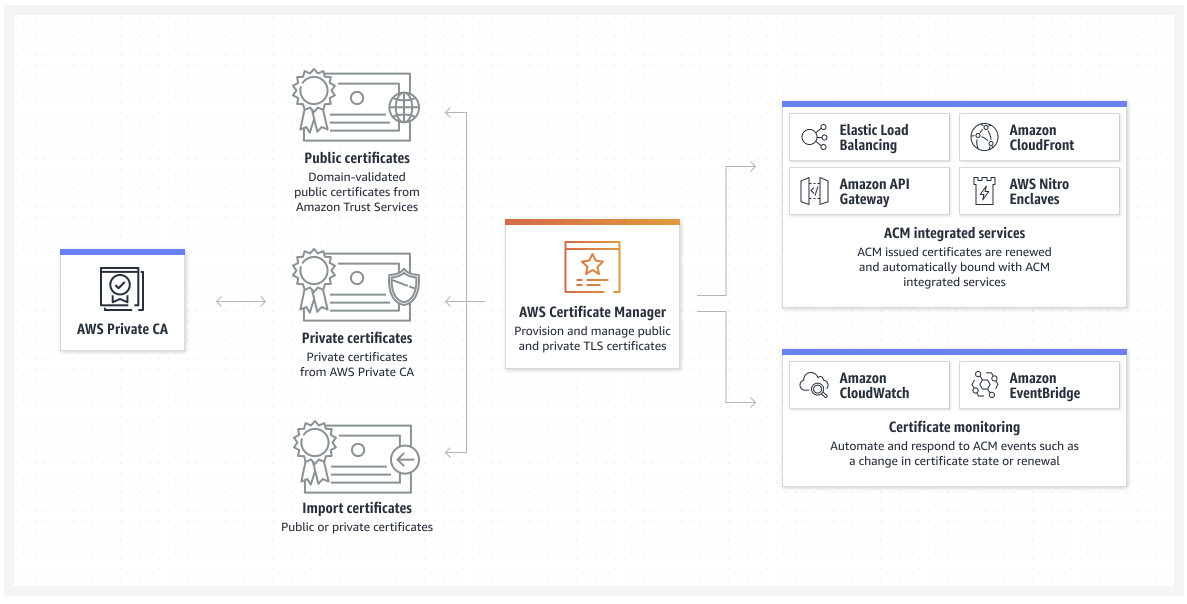

AWS Certificate Manager(ACM)는 AWS 웹 사이트와 애플리케이션을 보호하는 퍼블릭 및 프라이빗 SSL/TLS X.509 인증서와 키를 만들고, 저장하고, 갱신하는 복잡성을 처리합니다.

ACM에서 직접 발급하거나 서드 파티 인증서를 ACM 관리 시스템으로 가져오는 방법으로 통합 AWS 서비스에 대한 인증서를 제공할 수 있습니다.

ACM 인증서는 단일 도메인 이름, 여러 특정 도메인 이름, 와일드카드 도메인 또는 이러한 도메인의 조합을 보호할 수 있습니다.

ACM 와일드카드 인증서는 원하는 만큼의 하위 도메인을 보호할 수 있습니다.

내부 PKI의 모든 위치에서 사용할 수 있도록 AWS Private CA(으)로 서명한 ACM 인증서를 내보낼 수도 있습니다.

**ACM은 나에게 적합한 서비스입니까?

: AWS는 관리형 X.509 인증서를 배포하는 고객에게 두 가지 옵션을 제공합니다.

AWS Certificate Manager(ACM) - 이 서비스는 TLS를 사용하는 보안 웹이 필요한 기업 고객을 위해 인증서를 관리합니다.

ACM 인증서는 Elastic Load Balancing, Amazon CloudFront, Amazon API Gateway 및 기타 통합 AWS 서비스를 통해 배포됩니다. 이러한 종류의 가장 일반적인 애플리케이션은 중요한 트래픽 요구 사항을 가진 안전한 공개 웹사이트입니다. 또한 ACM은 만료되는 인증서의 갱신을 자동화하여 보안 관리를 단순화합니다. 이 서비스에 적합한 위치에 있습니다.

AWS Private CA - 이 서비스는 AWS 클라우드 내부에 PKI(퍼블릭 키 인프라)를 구축하는 기업 고객을 대상으로 하며 조직 내에서 비공개로 사용할 수 있도록 고안되었습니다. AWS Private CA를 사용하여 고유한 CA(인증 기관) 계층을 만들고 사용자, 컴퓨터, 애플리케이션, 서비스, 서버 및 기타 디바이스를 인증하기 위해 인증서를 발급할 수 있습니다. 사설 CA에서 발급한 인증서는 인터넷에서 사용할 수 없습니다. 자세한 정보는 AWS Private CA 사용 설명서를 참조하세요.

2. 작동 방식

AWS Certificate Manager(ACM)를 사용하면 AWS 서비스 및 연결된 내부 리소스에 사용할 공인 및 사설 SSL/TLS 인증서를 프로비저닝, 관리 및 배포할 수 있습니다. ACM은 SSL/TLS 인증서를 구매, 업로드 및 갱신하는 데 드는 시간 소모적인 수동 프로세스를 대신 처리해줍니다.

3. 사용 사례

- 웹 사이트 보호 및 보안

웹사이트 또는 애플리케이션에 대한 트래픽을 안전하게 차단할 수 있도록 인증서를 프로비저닝하고 관리합니다. - 내부 리소스 보호

프라이빗 네트워크상에서 서버, 모바일 및 IoT 디바이스, 애플리케이션 등 연결된 리소스 간 통신을 보호합니다. - 가동 시간 향상

자동 인증서 관리를 통해 인증서 갱신 등의 SSL/TLS 인증서 유지 관리 작업을 수행합니다.

4. 인증서 요청 / 가져오기

4-1. 콘솔을 사용하여 퍼블릭 인증서 요청

ACM 퍼블릭 인증서를 요청하려면(콘솔)

- AWS 관리 콘솔에 로그인하여 https://console.aws.amazon.com/acm/home에서 ACM 콘솔을 엽니다.

- 인증서 요청을 선택합니다.

- 도메인 이름(Domain names) 섹션에서 도메인 이름을 입력합니다.

- 검증 방법(Validation method) 섹션에서 필요에 따라 DNS 검증 - 권장(DNS validation - recommended) 또는 이메일 검증(Email validation)을 선택합니다.

- 태그 추가를 마치면 요청(Request)을 선택합니다.

- 요청이 처리되면 콘솔에서 인증서 목록으로 돌아가고, 여기에 새 인증서의 정보가 표시됩니다.

인증서 요청 실패 문제 해결 주제에 나와 있는 이유 중의 하나에 의해 실패하지 않는 한,

인증서는 요청을 받으면 검증 보류(Pending validation) 상태에 들어갑니다.

ACM이 72시간 동안 인증서의 유효성 검증을 반복적으로 시도한 다음 시간이 초과됩니다.

인증서에 실패(Failed) 또는 검증 시간 초과(Validation timed out) 상태가 표시되는 경우 요청을 삭제하고 DNS 검증 또는 이메일 검증으로 문제를 수정한 다음 다시 시도하세요.

검증에 성공한 경우에는 인증서가 발급 완료 상태에 들어갑니다.

참고

목록을 정렬한 방법에 따라 찾고 있는 인증서가 즉시 표시되지 않을 수 있습니다.

오른쪽의 검은색 삼각형을 클릭하여 순서를 변경할 수 있습니다.

오른쪽 상단의 페이지 번호를 사용하여 여러 페이지의 인증서를 탐색할 수도 있습니다.

4-2. AWS Certificate Manager(으)로 인증서 가져오기

AWS Certificate Manager(ACM)에서 제공한 SSL/TLS 인증서를 요청하는 외에도 AWS 외부에서 취득한 인증서를 가져올 수 있습니다. 서드 파티 인증 기관(CA)의 인증서가 이미 있거나 ACM에서 발급한 인증서로 충족되지 않는 애플리케이션별 요구 사항이 있는 경우에 이렇게 할 수 있습니다.

가져온 인증서를 ACM과 통합된 모든 AWS 서비스와 함께 사용할 수 있습니다.

가져온 인증서는 ACM에서 제공한 인증서와 동일하게 작동하지만, ACM에서는 가져온 인증서에 대한 관리형 갱신을 제공하지 않습니다.

가져온 인증서를 갱신하려면 인증서 발급자로부터 새 인증서를 취득한 다음 수동으로 ACM에 다시 가져오면 됩니다.

이 작업은 인증서의 연결 및 Amazon 리소스 이름(ARN)을 보존합니다.

또는 완전히 새로운 인증서를 가져올 수 있습니다.

도메인 이름이 같은 여러 개의 인증서를 가져올 수 있지만 이 경우 한 번에 가져와야 합니다.

가져오기(콘솔)

다음 예제에서는 AWS Management Console을 사용하여 인증서를 가져오는 방법을 보여 줍니다.

- ACM 콘솔을 엽니다.

- [Import a certificate]을 선택합니다.

- ** 해결 방법:

[Certificate body]에서 PEM 인코딩된 인증서를 붙여넣어 가져옵니다. -----BEGIN CERTIFICATE-----으로 시작하고 -----END CERTIFICATE-----으로 끝나야 합니다. - [인증서 프라이빗 키(Certificate private key)]에 인증서의 암호화되지 않은 PEM 인코딩 형식 프라이빗 키를 붙여 넣습니다. -----BEGIN PRIVATE KEY-----으로 시작하고 -----END PRIVATE KEY-----으로 끝나야 합니다.

- (선택 사항) [Certificate chain]에 PEM 인코딩된 인증서 체인을 붙여넣습니다.

- [Review and import]를 선택합니다.

- [검토 및 가져오기(Review and import)] 페이지에서 인증서에 대해 표시된 메타데이터를 확인하여 올바른지 확인합니다.

- 모든 필드가 올바르면 [가져오기(Import)]를 선택합니다.

[필드 항목]

도메인(Domains) - 인증서에 의해 인증된 정규화된 도메인 이름(FQDN) 목록입니다.

만료까지 남은 일수(Expires in) - 인증서가 만료될 때까지의 기간(일)입니다.

퍼블릭 키 정보(Public key info) - 키 페어를 생성하는 데 사용된 암호화 알고리즘입니다.

서명 알고리즘(Signature algorithm) - 인증서 서명을 생성하는 데 사용된 암호화 알고리즘입니다.

다음에 사용 가능(Can be used with) - 가져오는 인증서 유형을 지원하는 ACM 통합 서비스의 목록입니다.

5. 인증서 갱신 방법

DNS로 검증된 도메인의 갱신

관리형 갱신은 원래 DNS 검증을 사용하여 발급된 ACM 인증서에 대해 완전 자동화됩니다.

ACM은 만료 60일 전에 다음과 같은 갱신 기준을 확인합니다.

- 인증서가 현재 AWS 서비스에 사용되고 있습니다.

- ACM에서 제공하는 모든 필수 DNS CNAME 레코드(각 고유 주체 대체 이름에 대해 하나씩)가 존재하며 공용 DNS를 통해 액세스할 수 있습니다.

이러한 조건이 충족되면 ACM은 도메인 이름을 검증한 후 인증서를 갱신합니다.

ACM은 갱신 중에 도메인을 자동으로 검증할 수 없는 경우(예: CAA 레코드가 있는 경우) AWS Health 이벤트 및 Amazon EventBridge 이벤트를 전송합니다.

이메일로 검증된 도메인의 갱신

ACM 인증서는 13개월(395일) 동안 유효합니다.

이메일로 검증된 인증서를 갱신하려면 도메인 소유자의 조치가 필요합니다.

ACM은 만료 45일 전에 도메인의 WHOIS 메일박스 주소를 사용하여 5개의 일반 관리자 주소로 갱신 공지를 보내기 시작합니다.

이 알림에는 도메인 소유자가 클릭하여 손쉽게 갱신 작업을 수행할 수 있는 링크가 포함되어 있습니다.

나열된 모든 도메인이 검증되면 ACM은 동일한 ARN 사용하여 갱신된 인증서를 발급합니다.

여기까지 AWS ACM 서비스에 대해 알아보았습니다.

ACM 인증서를 등록하는 방법도, 갱신하는 방법도 많이 사용되니 알아두면 좋겠죠?

날씨가 많이 추워지니 다들 감기 조심! 입니다!

남은 날들도 화이팅! 으쌰!

다음시간에 만나요

제에에발 ~~~

'CSP (Cloud Service Provider) > AWS' 카테고리의 다른 글

| [AWS] Cloudwatch + AWS Chatbot + Slack 연동 (2) | 2024.01.02 |

|---|---|

| Amazon EFS 신규 기능 – 복제 장애 복구 및 IOPS 증가 (1) | 2024.01.02 |

| AWS IAM 정책 (0) | 2023.12.26 |

| [AWS] AWS DataSync - S3 (1) | 2023.12.26 |

| [AWS] RDS AuroraMysql 엔진버전 업그레이드 (1) | 2023.12.22 |

댓글