이번 주에도 실습으로 돌아온

수 지 타 산 입니다.

앞서 저희는 네트워크 기본개념을 시작으로 VPC에 대해 공부를 진행하였고,

최근에는 관련 내용 실습에 집중하고 있죠?

AWS 혹은 클라우드 자체를 처음 공부해보시는 분들을 위해서

실습을 더 세부적으로 나눠서 진행하고 있습니다.

그럼 이번 주는 엔트포인트로 프라이빗 링크 구성을 시작해볼게요

팔로팔로팔로미

실습 목표

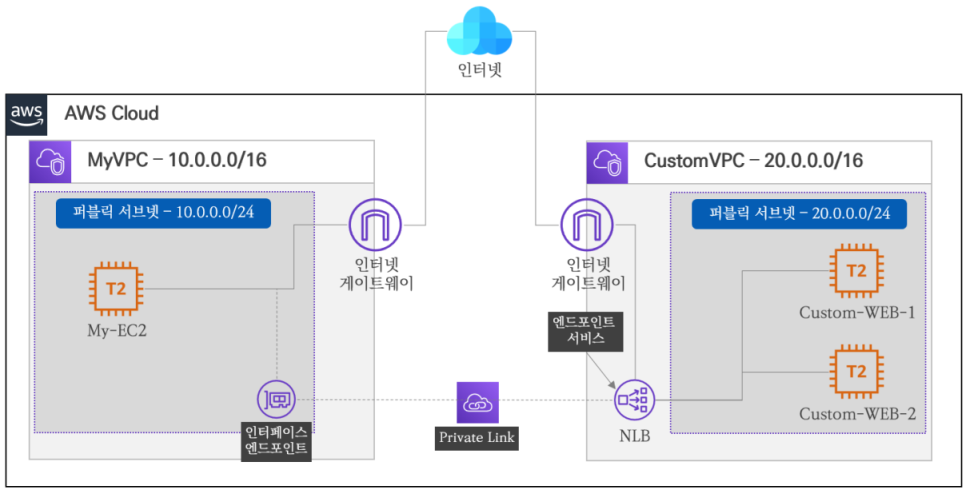

엔드포인트 서비스 기능을 활용하여, 사용자가 생성한 VPC와 프라이빗 연결을 확인하고 통신되는 과정 확인

목표 구성도

실습 단계

1. 기본 환경 구성

2. 엔드포인트 생성 및 연결

3. 엔드포인트 서비스 검증

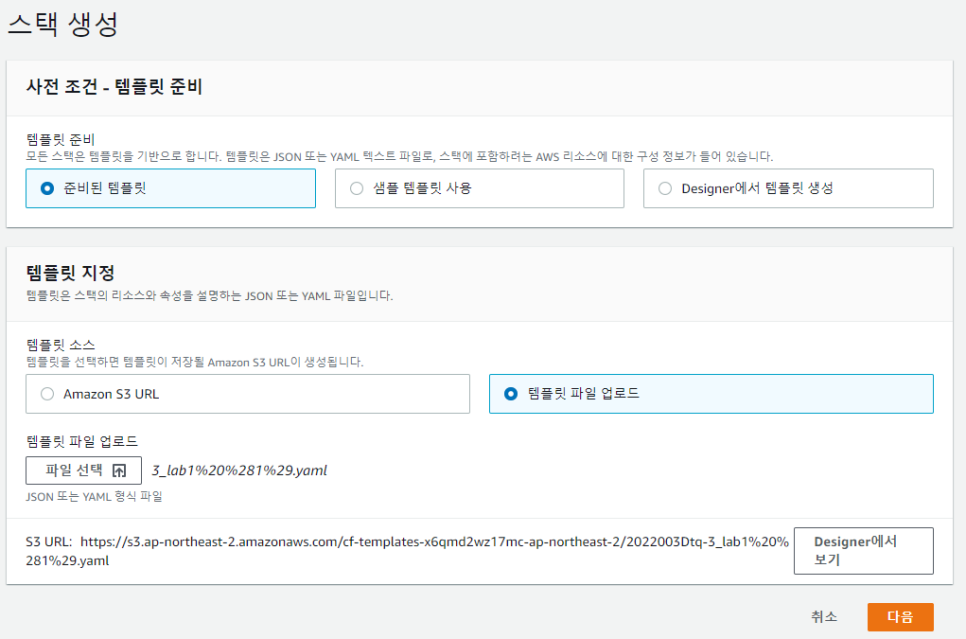

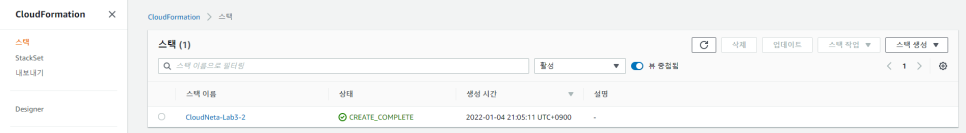

기본 환경 구성

-> 스택을 생성하고 잠시 기다리면 스택이 생성됩니다.

MyVPC에 존재하는 EC2 인스턴스에서 CustomVPC에 존재하는 웹 서버 인스턴스로 통신을 확인하고 통신 흐름을 보겠습니다.

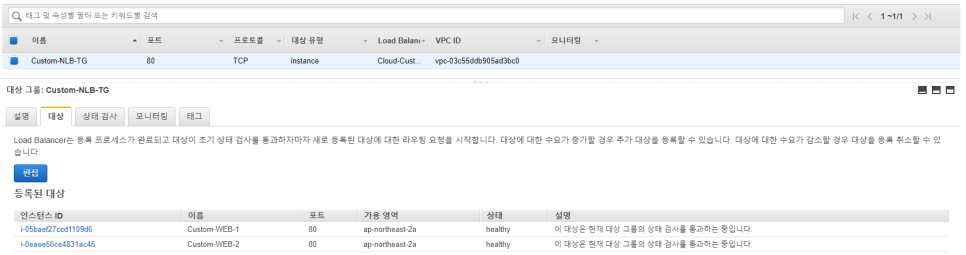

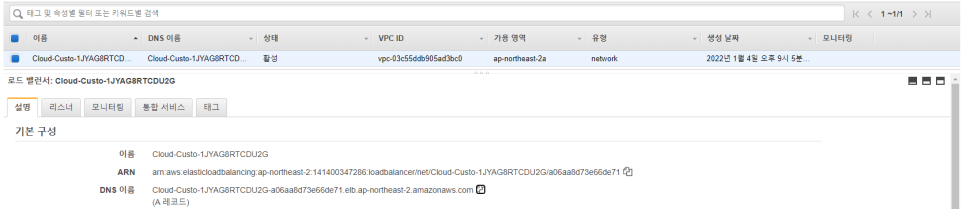

-> 먼저 NLB가 정상적인 상태인지 확인해 보겠습니다.

[경로] 서비스 - EC2 - 로드밸런싱 - 대상 그룹 - 대상 그룹 선택

상태가 healthy면 정상적인 상태입니다.

-> 다음으로 Custom-NLB의 DNS 주소를 확인해 줍니다.

[경로] 서비스 - EC2 - 로드밸런싱 - 로드밸런서

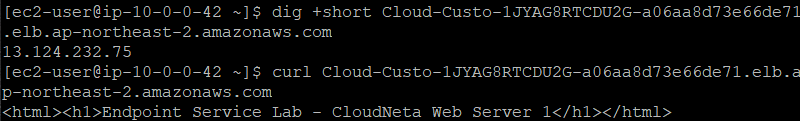

-> DNS 주소를 복사하고 MyVPC의 EC2 인스턴스에 접근해 줍니다.

-> 복사해 두었던 DNS 주소를 이용하여 Custom-NLB DNS 주소에 대한 IP 주소 정보를 확인할 수 있습니다.

현재는 모두 퍼블릭 서브넷에 존재하기 때문에 외부 인터넷 구간을 통해 VPC 간 통신이 이루어지고 있습니다.

만약 보안 측면으로 프라이빗 네트워크를 통해 VPC 간 통신을 해야하는 상황이 발생할 수 있습니다. 이때 엔드포인트를 이용한 프라이빗 링크 구성으로 해결할 수 있습니다.

엔드포인트 서비스 생성 및 연결

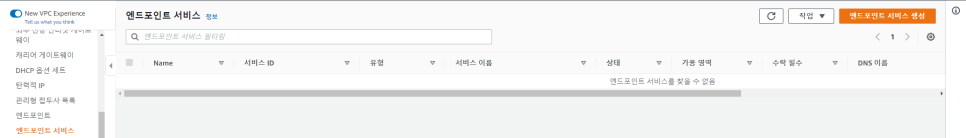

엔드포인트 서비스를 생성하여 VPC 간 프라이빗 링크 연결을 위한 환경을 구성해주어야 합니다.

[경로] 서비스 - VPC - 가상 프라이빗 클라우드 - 엔드포인트 서비스

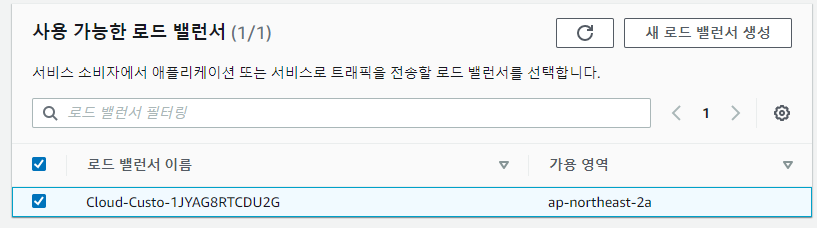

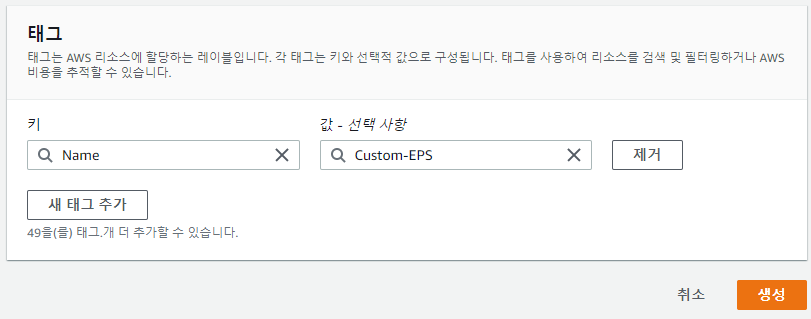

-> 엔드포인트 서비스 생성 후

-> 위와 같이 설정 후 생성해 줍니다.

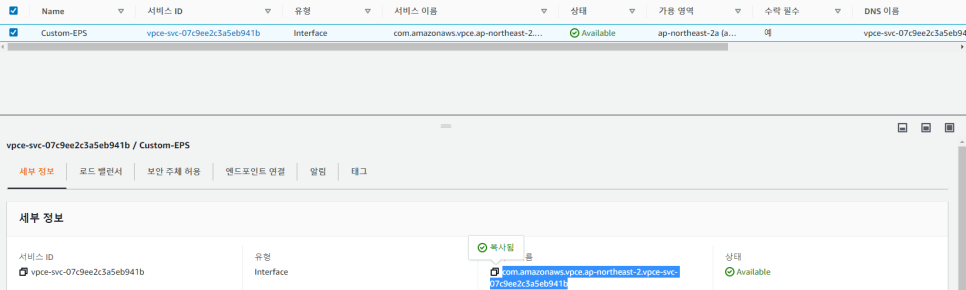

-> 생성된 엔드포인트에서 세부 정보의 서비스 이름을 복사해 둡니다.

여기까지가 엔드포인트 서비스를 생성하여 CustomVPC의 NLB와 연결한 상태입니다.

이제 인터페이스 엔드포인트를 생성하여 프라이빗 링크를 연결해 보겠습니다.

인터페이스 엔드포인트 생성 및 연결

MyVPC에 인터페이스 엔드포인트를 생성하여 연결해 주겠습니다.

[경로] 서비스 - VPC - 가상 프라이빗 클라우드 - 엔드포인트

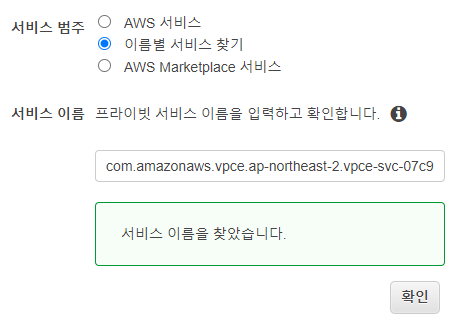

-> 엔드포인트를 생성해 주겠습니다.

-> 이름별 서비스 찾기를 선택하고 아까 복사해둔 서비스 이름을 입력합니다.

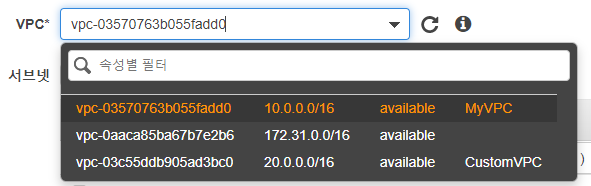

-> VPC는 MyVPC로 선택해 줍니다.

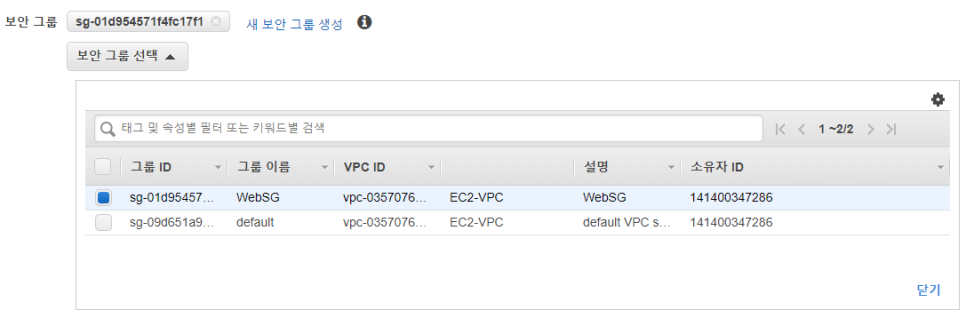

-> 보안 그룹은 WebSG로 선택해 주고 생성해 줍니다.

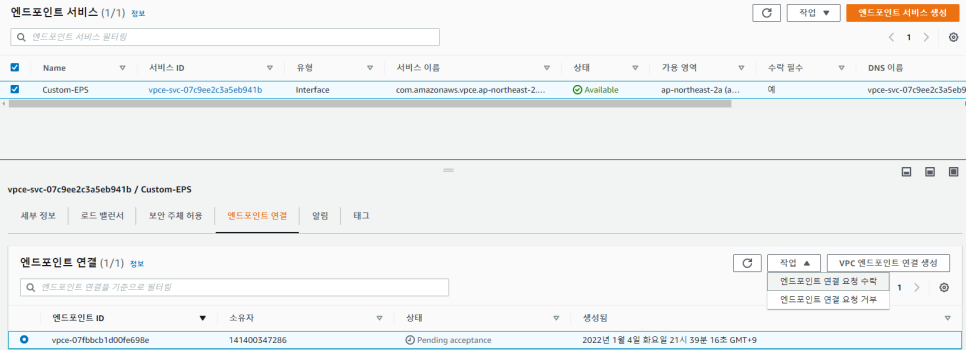

생성하면 상태에 수락 대기 중 상태일겁니다. 엔드포인트 서비스와 연결을 수락해주어야 정상적으로 연결이 됩니다.

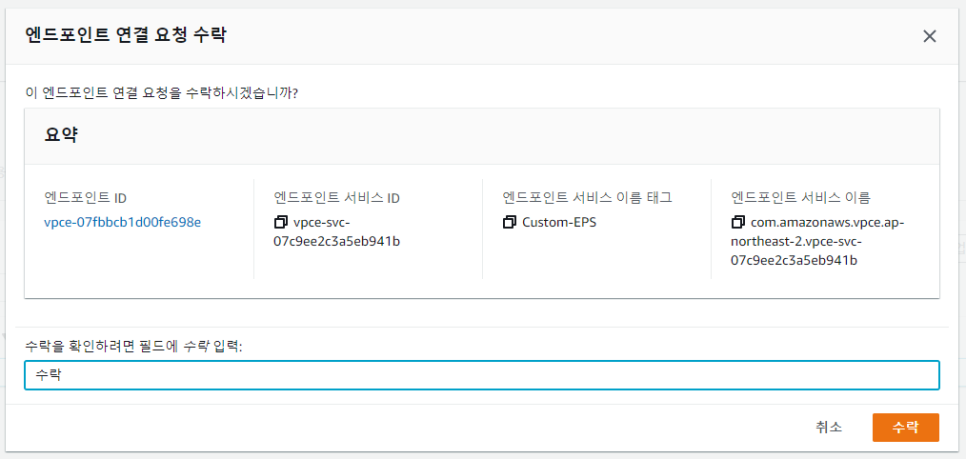

-> 엔드포인트 서비스로 가서 생성한 엔드포인트와 연결을 수락해 줍니다.

엔드포인트 서비스 검증

앞에서 수행했던 것처럼 MyVPC의 EC2 인스턴스에서 통신을 확인해 주겠습니다.

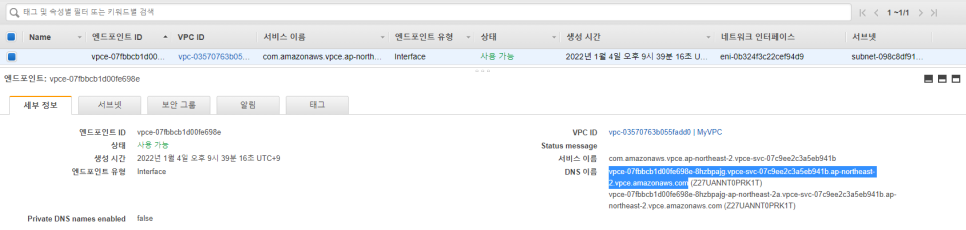

확인을 위해 엔드포인트 DNS 이름을 알아야 합니다.

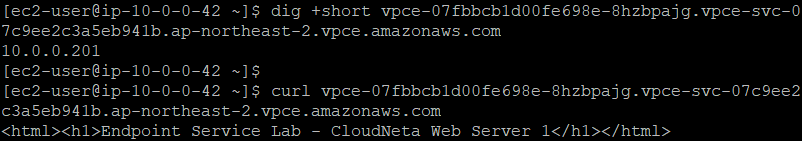

-> 엔드포인트에 DNS 이름을 확인하고 복사해 둡니다.

-> 생성한 엔드포인트 DNS 이름에 대한 IP 주소 매핑 정보를 확인해 보면 MyVPC의 퍼블릭 서브넷 대역임을 알 수 있습니다. 웹 서버와도 정상적으로 통신이 이루어지는 모습입니다.

즉, MyVPC의 인스턴스에서 CustomVPC의 웹 서버로 엔드포인트를 통해 접근되고 있다는 것을 알 수 있습니다.

통신 흐름을 정리하자면,

1. MyVPC에 위치하는 EC2 인스턴스에서 CustomVPC에 위치하는 웹 서버로 서비스 요청을 할 때, 인터페이스 엔드포인트로 데이터를 전달합니다.

2. 생성된프라이빗 링크를 통해 엔드포인트 서비스가 생성된 CustomVPC의 NLB로 전달합니다.

3. NLB를 통해 부하 분산되어 웹 서버로 전달하여 정상적인 서비스가 이루어 집니다.

자원 삭제

이제 모든 실습이 끝났으니 자원을 삭제해 주겠습니다. 과금이 발생할 수 있으니 자원은 삭제하는 걸 권장합니다.

엔드포인트 삭제 - 엔드포인트 서비스 삭제 - CloudFormation 삭제 순으로 삭제하면 됩니다.

스택까지 모두 삭제 후 리소스들이 모두 삭제되었는지 확인해주면 됩니다.

오늘 실습은 여기까지 입니다.

실습을 따라만 하기 보다는

세부적인 설정을 왜 해주는지,어떻게 사용되는지도

함께 공부하는 것을 추천드립니다!

그럼 다음 주에도 수 지 타 산 보러 와쮸쎄오( 제에발~~ )

'CSP (Cloud Service Provider) > AWS' 카테고리의 다른 글

| AWS Elastic Beanstalk이란? (0) | 2022.06.02 |

|---|---|

| EC2와 EFS 연결 방법 (0) | 2022.06.02 |

| AWS CloudFront (0) | 2022.05.27 |

| AWS CloudFormation이란? (0) | 2022.05.26 |

| [AWS] Glue (0) | 2022.05.23 |

댓글