베하~ 오늘은 MFA 내용을 가지고 돌아온

수 지 타 산 입니다

저번 주까지 IAM에 대해 공부를 했는데요,

오늘은 보안과 관련된 MFA에 대해 학습하겠습니다

먼저, 지난 주 내용을 간단하게 복습부터 할까요?

팔로팔로팔로미

Policy ? IAM 리소스 내에서 Policy는 AWS의 리소스에 대한 사용 권한을 부여하여 리소스에 액세스 접근을 막거나 허용할 수 있습니다. 이러한 Policy는 Entity에 적용합니다.

- Entity : User , Group , Role

- Policy : Inline , Managed , Customer

-> 사용자(Entity-user) 혹은 사용자그룹(Entity-group) 에 policy를 적용하여, 리소스 사용에 대한 권한을 획득합니다. 이 policy는 customer로 직접 만들 수 있습니다. 이러한 policy를 여러개 합쳐서 Role을 만들 수도 있습니다.

그럼 오늘의 주제인 MFA에 대해 시작하겠습니다!

AWS Multi-Factor Authentication(MFA)은 사용자 이름과 암호 외에 보안을 한층 더 강화할 수 있는 간단하며 효과적인 수단입니다. AWS 계정 및 해당 계정에 속하는 개별 IAM 사용자에 대해 AWS MFA를 활성화할 수 있습니다.

** 루트 계정에는 MFA를 구성하여 AWS 리소스를 보호하는 것이 좋습니다.

사용자가 AWS 웹사이트나 서비스에 액세스할 때, 승인된 인증 디바이스 또는 SMS(문자 서비스) 문자 메시지의 고유한 인증 코드를 입력해야 하기에 보안이 더 강화됩니다. MFA는 보안 토큰 기반과 SMS 문자 메시지 기반 방식이 있으나, AWS는 2019년 2월 1일부터 SMS 기반 MFA 지원을 중단합니다.

따라서, 실습은 보안 토큰 기반의 가상 MFA 어플리케이션(Google Authenticator)을 사용하겠습니다.

1. IAM 콘솔에 접속합니다. 대시보드에서 [루트 계정에서 MFA 활성화] -> [MFA 관리]를 클릭합니다.

2. [멀티 팩터 인증(MFA)] -> [MFA 활성화]를 클릭합니다.

3. 가상 MFA 디바이스를 체크하고 [계속]을 클릭합니다.

4. 스마트폰에서 [Google OTP]를 설치하고 [바코드 스캔]을 이용하여 QR코드를 스캔하면 MFA 코드가 생성됩니다. 연속된 MFA코드 2개를 입력하고 [MFA 할당]을 클릭합니다.

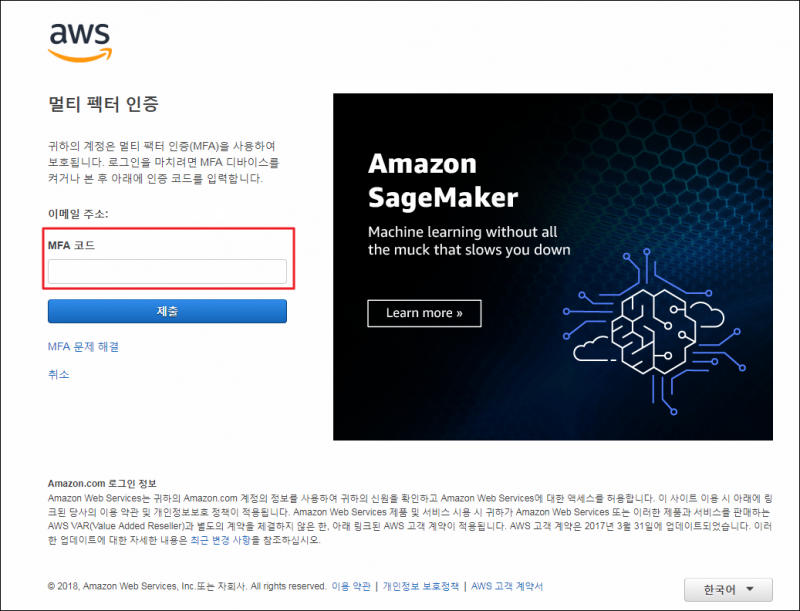

5. 위와 같은 창이 생기면 성공적으로 MFA가 할당된 것입니다. 이제 루트 계정으로 로그인을 할 때는 MFA 인증을 추가로 거쳐야만 로그인할 수 있습니다.

6. 루트 계정으로 로그인 시 MFA 코드를 입력하라는 화면이 뜹니다. Google OTP에서 해당 MFA 코드를 입력하면 로그인할 수 있습니다.

MFA가 어려운 내용은 아닙니다!

하지만 AWS를 이용하는 엔지니어라면

보안을 매우매우 신경써야 하는 점 아시죠?

최근에 날씨가 많이 흐린데

이럴 때 더욱 감기 조심! 아시죠?

그럼 다음 주에도 수 지 타 산 과 함께 하기~

베빠

'CSP (Cloud Service Provider) > AWS' 카테고리의 다른 글

| AWS Lambda란? (0) | 2022.06.17 |

|---|---|

| 네트워크 ACL(NACL) 을 사용하여 서브넷에 대한 트래픽 제어 (0) | 2022.06.15 |

| Landing Zone & AWS Control Tower (0) | 2022.06.14 |

| [AWS] VPC Peering, Transit Gateway (0) | 2022.06.10 |

| [AWS] IAM - policy (0) | 2022.06.09 |

댓글