안녕하세요. MC에몽입니다.

오늘은 Google Cloud에서 제공하는 웹 애플리케이션 보호 기능인 Google Cloud Armor에 대해서 알아보겠습니다.

Google Cloud Armor는 DDoS 공격과 교차 사이트 스크립팅(XSS), SQL 삽입(SQLi)과 같은 애플리케이션 공격을 포함한 여러 유형의 위협으로부터 Google Cloud 리소스를 보호할 수 있습니다.[1]

Google Cloud Armor는 아래와 같은 기능으로 애플리케이션을 보호 합니다.

1) 보안 정책

- 보안 정책은 애플리케이션으로 들어오는 클라이언트 트래픽에 대해 Allow/Deny/Throttle/Rate based ban 4가지 Action의 규칙을 설정하고 조건에 맞는 트래픽을 설정된 규칙을 기준으로 차단 시킵니다.

- External HTTP(S) LB, TCP Proxy LB, SSL Proxy LB에만 적용 가능합니다.

2) Cloud Armor Managed Protection

- Load Balancer의 상시 사용 보호 기능을 제공하며 WAF 규칙에 대한 액세스를 제공합니다.

- Managed Protection은 표준 등급과 플러스 등급 두 가지 서비스 등급으로 제공됩니다. [3]

3) Cloud Armor Adaptive Protection [4]

- Adaptive Protection은 이상 활동 감지 및 알림 / 잠재적 공격을 기술하는 서명 생성 / 서명 차단을 위한 커스텀 WAF 규칙 생성의 기능을 수행하는 머신러닝 모델을 빌드합니다.

- Managed Protection 플러스 등급을 구독한 경우에만 사용할 수 있습니다.

Google Cloud Armor의 가장 대표적인 기능인 보안 정책을 설정하는 방법에 대해 알아보겠습니다.

보안 정책의 4가지 Action은 아래와 같습니다. [5]

- Allow : 지정된 조건 클라이언트로부터의 트래픽을 허용합니다.

- Deny : 지정된 조건 클라이언트로부터의 트래픽을 거부합니다.

- Throttle : 지정한 조건의 클라이언트로부터의 트래픽이 설정한 기간(Interval) 내에 Request Count 숫자 이상 요청 시 해당 트래픽을 거부합니다. (EX : Request Count : 10 / Interval 1분 설정 시, 1분간 10회 초과하여 접속하는 클라이언트의 트래픽에 대해 차단)

- Rate based ban : 지정한 조건의 클라이언트로부터의 트래픽이 설정한 기간(Interval) 내에 Request Count 숫자 이상 요청 시 금지 기간(Ban Duration) 동안 해당 트래픽을 거부합니다. (EX : Request Count : 10 / Interval 1분, Ban Duration 5분 설정 시, 1분간 10회 초과하여 접속하는 클라이언트의 트래픽에 대해 5분간 차단)

1) 보안 정책 생성

- GCP Console > Network Security > Cloud Armor > Create security policy

2) 보안 정책 규칙을 설정합니다.

- 규칙 설정 시, 아래 내용을 고려하여 설정합니다.

3) 생성된 보안 정책을 LB의 Backend에 적용합니다.

- HTTP(S) LB의 Backend는 LB의 Backend 구성에서 적용할 수 있습니다.

- Network services > Load balancing > LB 선택 > Edit > Backend configuration > Edit backend service > Security

- TCP/SSL Proxy LB의 Backend는 보안 정책의 Target으로 추가하여 적용할 수 있습니다.

- Network Security > Cloud Armor > Policies > Policy 선택 > Apply policy to target

4) 설정한 보안 정책이 적용 되었는지 확인 합니다.

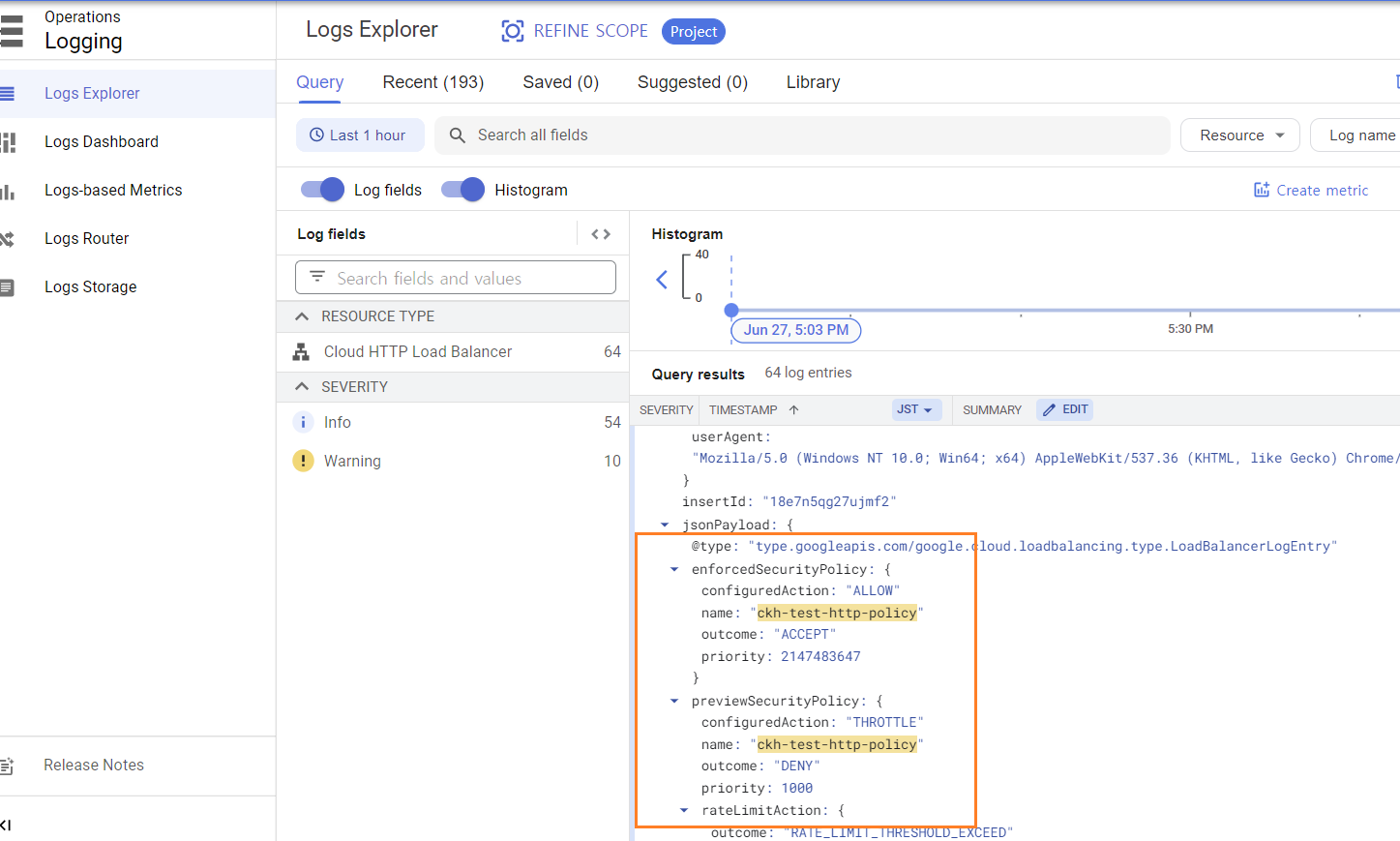

※ 보안 정책을 바로 적용하기 보다는 규칙 설정 시 미리보기 모드를 활용하여, 해당 되는 Metric과 Log를 분석한 뒤 실제 프로덕션 레벨의 서비스에 적용하시길 권고 드립니다. [6]

오늘은 GCP의 애플리케이션 보호 서비스인 Google Cloud Armor의 기능과 구성방법에 대해 알아보았습니다.

See you later!

참고자료 :

[1] Cloud Armor 개요

https://cloud.google.com/armor/docs/cloud-armor-overview?hl=ko

[2] Cloud Armor 보안 정책 type

https://cloud.google.com/armor/docs/security-policy-overview#policy-types

[3] Managed Protection Standard VS Plus

https://cloud.google.com/armor/docs/managed-protection-overview?authuser=1#standard_versus_plus

[4] Adaptive Protection 개요

https://cloud.google.com/armor/docs/adaptive-protection-overview?authuser=1

[5] 보안 정책 개요

https://cloud.google.com/armor/docs/security-policy-overview

[6] 보안 정책 Preview Mode

https://cloud.google.com/armor/docs/security-policy-overview#preview_mode

'CSP (Cloud Service Provider) > GCP' 카테고리의 다른 글

| [Google Cloud Platform] GCP 스토리지, 컨테이너 (0) | 2022.07.04 |

|---|---|

| GCP Shared VPC에서 VPC SC까지 - 1 (0) | 2022.07.04 |

| Serverless VPC (0) | 2022.06.30 |

| [GCP in Action] Cloud Pub/Sub (0) | 2022.06.27 |

| [GCP] VPC Service Control - 1 (0) | 2022.06.25 |

댓글