안녕하세요! BTC_베짱이팀 입니다~

이번주는 "AWS Inspector"에대해 소개 하겠습니다!

AWS Inspector

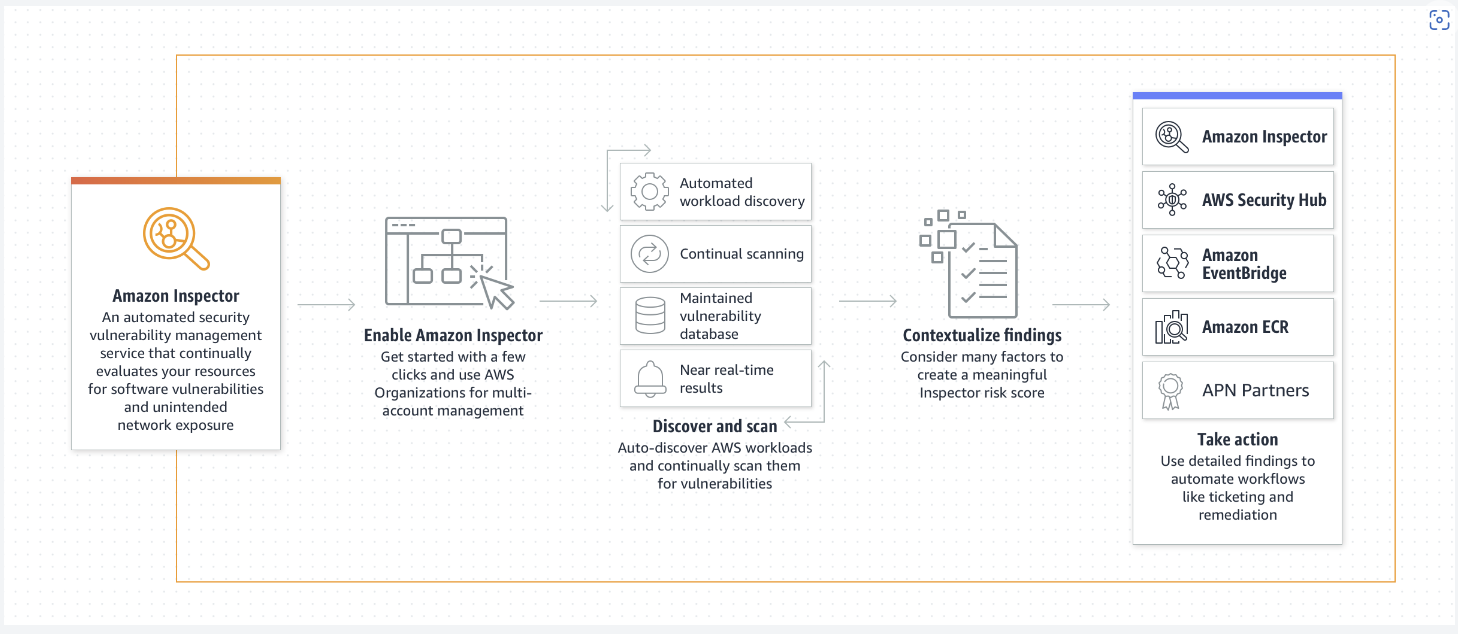

Amazon Inspector는 소프트웨어 취약성 및 의도하지 않은 네트워크 노출에 대해 AWS 워크로드를 지속적으로 스캔하는 자동화된 취약성 관리 서비스입니다.

기능

Amazon EC2 및 컨테이너 워크로드에 대한 취약성 관리

Amazon Inspector는 Amazon Elastic Compute Cloud(EC2) 및 컨테이너 워크로드를 비롯한 여러 리소스에서 작동하는 포괄적인 취약성 관리 도구입니다. 소프트웨어 취약성 및 의도하지 않은 네트워크 노출을 포함하여 워크로드를 손상시키거나, 악의적인 사용을 위해 리소스를 재사용하거나, 데이터를 유출하는 데 사용할 수 있는 다양한 유형의 취약성을 식별합니다.

간소화된 원클릭 활성화 및 AWS 조직과의 통합

Amazon Inspector 콘솔에서 한 번의 클릭으로 또는 단일 API 호출로 여러 계정에서 Amazon Inspector를 시작합니다. Amazon Inspector를 사용하면 조직에 DA(검사기 위임 관리자) 계정을 할당할 수 있으며, 이 계정을 통해 모든 멤버 계정을 시작 및 구성하고 모든 결과를 통합할 수 있습니다.

자동화된 검색 및 지속적인 취약성 검사

시작되면 Amazon Inspector는 스캔을 위해 식별된 Amazon Elastic Container Registry(ECR)에 있는 모든 EC2 인스턴스 및 컨테이너 이미지를 자동으로 검색한 다음 소프트웨어 취약성 및 의도하지 않은 네트워크 노출에 대한 검색을 즉시 시작합니다. 새로운 일반적인 취약성 및 노출(CVE)이 게시되거나 EC2 인스턴스에 새 소프트웨어를 설치하는 등 워크로드가 변경될 때 모든 워크로드가 지속적으로 다시 검사됩니다.

AWS 시스템 관리자 에이전트

Amazon Inspector는 널리 배포된 AWS 시스템 관리자(SSM) 에이전트를 사용하여 Amazon EC2 인스턴스에서 소프트웨어 인벤토리 및 구성을 수집합니다. 수집된 응용 프로그램 인벤토리 및 구성은 취약성에 대한 워크로드를 평가하는 데 사용됩니다.

결과에 대한 검사자 위험 점수

Amazon Inspector는 CVE 정보를 네트워크 도달 가능성 결과 및 악용 가능성 데이터와 같은 환경 요인과 상호 연결하여 각 결과에 대해 고도로 상황에 맞는 Inspector 위험 점수를 생성합니다. 이렇게 하면 결과의 우선 순위를 정하고 가장 중요한 결과와 취약한 리소스를 강조 표시합니다. 검사자 점수 계산(및 점수에 영향을 준 요인)은 결과 세부 정보 측면 패널의 검사자 점수 탭에서 볼 수 있습니다.

연구 결과의 억제

Amazon Inspector는 사용자가 정의한 기준에 따라 결과 억제를 지원합니다. 이러한 억제 규칙을 만들어 조직에서 허용 가능한 위험으로 간주하는 결과를 억제할 수 있습니다.

수정 된 결과의 자동 폐쇄

Amazon Inspector는 취약점이 패치되거나 수정되었는지 자동으로 감지합니다. 일단 감지되면 Amazon Inspector는 수동 개입 없이 결과 상태를 자동으로 "닫힘"으로 변경합니다.

자세한 커버리지 모니터링

Amazon Inspector는 조직 전체의 환경 커버리지에 대한 집계된 거의 실시간 뷰를 제공하므로 커버리지의 차이를 피할 수 있습니다. Amazon Inspector를 사용하는 계정에 대한 지표 및 자세한 정보뿐만 아니라 Amazon Inspector에서 적극적으로 스캔하고 있는 EC2 인스턴스, ECR 리포지토리 및 컨테이너 이미지를 제공합니다. 또한 Amazon Inspector는 적극적으로 모니터링되지 않는 리소스를 강조 표시하고 리소스를 포함하는 방법에 대한 지침을 제공합니다.

보안 허브 및 이벤트브리지와의 통합

모든 결과는 Amazon Inspector 콘솔에서 집계되고, AWS Security Hub로 라우팅되며, Amazon EventBridge를 통해 푸시되어 발권과 같은 워크플로를 자동화합니다.

작동 순서

'CSP (Cloud Service Provider) > AWS' 카테고리의 다른 글

| [AWS] Cognito (0) | 2022.07.20 |

|---|---|

| [AWS] 키페어 (0) | 2022.07.15 |

| ECR 사용법! (0) | 2022.07.14 |

| AWS MediaConvert란? (0) | 2022.07.13 |

| 쿠버네티스 Docker build & Docker hub (0) | 2022.07.08 |

댓글