안녕하세요 BTC Hallo팀입니다. 오늘은 CLoud VPN 소개 마지막 시간입니다. 이전까지 개요 중 사양및 대역에 대해서 설명드렸습니다. 마지막으로 지원 및 옵션에 대해서 소개해 보겠습니다.

IPv6 지원

Cloud VPN은 HA VPN에서 IPv6를 지원하지만 기본 VPN에서는 지원하지 않습니다.

IPv6 지원 VPC 네트워크를 다른 IPv6 지원 네트워크에 연결하는 HA VPN 게이트웨이 및 터널을 만들 수 있습니다. 이러한 네트워크는 온프레미스 네트워크, 멀티 클라우드 네트워크, 기타 VPC 네트워크일 수 있습니다. HA VPN 터널에서 IPv6 트래픽을 전송하려면 IPv6 지원 VPC 네트워크에 이중 스택 서브넷이 포함되어야 합니다. 또한 서브넷에 내부 IPv6 범위가 할당되어야 합니다.

HA VPN 터널은 IPv6 트래픽의 리전 라우팅만 지원합니다. IPv6 트래픽은 HA VPN 게이트웨이에 할당된 리전 내에 라우팅됩니다. HA VPN 터널에서 IPv6에 대한 전역 라우팅은 지원되지 않습니다.

IPv6 지원 HA VPN 게이트웨이에 대해 VPN 터널을 만들 때는 BGP 세션에서 IPv6 프리픽스 교환을 사용 설정하도록 연결될 Cloud Router도 구성해야 합니다. Cloud Router는 멀티 프로토콜 BGP(MP-BGP)를 사용하고 BGP IPv4 주소를 통해 IPv6 프리픽스를 공지합니다. IPv6 프리픽스를 공지하기 위해서는 Cloud Router의 BGP 세션에 IPv6 다음 홉 주소 구성이 필요합니다. BGP 세션에 대해 IPv6 다음 홉 주소를 자동 또는 수동으로 구성할 수 있습니다.

IPv6 다음 홉 주소를 수동으로 구성할 때는 2600:2d00:0:2::/64 또는 2600:2d00:0:3::/64 범위에서 선택해야 합니다. 이러한 범위는 Google에서 사전 할당되어 있습니다. 지정하는 IPv6 다음 홉 주소는 VPC 네트워크의 모든 리전에 있는 모든 Cloud Router 간에 고유해야 합니다.

자동 구성을 선택하면 Google Cloud가 2600:2d00:0:2::/64 또는 2600:2d00:0:3::/64 범위에서 IPv6 다음 홉 주소를 자동으로 만듭니다.

BGP 세션이 IPv6 프리픽스를 교환할 수 있지만 Cloud Router BGP 및 BGP 피어에 자동 또는 수동으로 IPv4 주소를 할당해야 합니다. IPv6 전용 BGP 세션은 지원되지 않습니다.

참고: HA VPN 게이트웨이를 만든 후에는 해당 스택 유형을 수정할 수 없습니다. 기존 HA VPN 게이트웨이에서 다른 스택 유형이 필요하면 게이트웨이를 삭제하고 다시 만들어야 합니다.

IPv6 트래픽은 IPv4 및 IPv6 스택 유형을 사용하도록 구성된 HA VPN 게이트웨이에서만 지원됩니다. 게이트웨이를 삭제할 필요 없이 IPv6 트래픽을 일시적으로 사용 중지하려면 BGP 세션에서 HA VPN 터널에 대해 설정하는 IPv6 프리픽스 교환을 사용 중지할 수 있습니다. IPv4 전용 HA VPN 게이트웨이를 위해 설정된 BGP 세션에서 IPv6 프리픽스 교환을 사용 설정해도 IPv6 트래픽이 사용 설정되지는 않습니다.

IPsec 및 IKE 지원

Cloud VPN은 IKE 사전 공유 키(공유 보안 비밀) 및 IKE 암호화를 사용하여 IKEv1 및 IKEv2를 지원합니다. Cloud VPN은 인증에 대해서만 사전 공유 키를 지원합니다. Cloud VPN 터널을 만들 때는 사전 공유 키를 지정합니다. 피어 게이트웨이에서 터널을 만들 때 이와 동일한 사전 공유 키를 지정합니다.

Cloud VPN은 인증과 함께 터널 모드의 ESP를 지원하지만 전송 모드의 ESP 또는 AH를 지원하지 않습니다.

HA VPN에서 IPv6 트래픽을 사용 설정하려면 IKEv2를 사용해야 합니다.

Cloud VPN은 들어오는 인증 패킷에 정책 관련 필터링을 수행하지 않습니다. 나가는 패킷은 Cloud VPN 게이트웨이에 구성된 IP 범위를 기준으로 필터링됩니다.

강력한 사전 공유 키 만들기에 대한 자세한 내용은 강력한 사전 공유 키 생성을 참조하세요. Cloud VPN에서 지원하는 암호화와 구성 매개변수는 지원되는 IKE 암호화를 참조하세요.

데이터 전송 네트워크인 Cloud VPN

Network Connectivity Center를 사용하면 HA VPN 터널을 사용하여 온프레미스 네트워크를 함께 연결하고 이러한 네트워크 간에 데이터 전송 네트워크로 트래픽을 전송할 수 있습니다. 각 온프레미스 위치의 Network Connectivity Center 스포크에 터널 쌍을 연결하여 네트워크에 연결합니다. 그런 다음 각 스포크를 Network Connectivity Center 허브에 연결합니다.

HA VPN의 활성/활성 및 활성/수동 라우팅 옵션

Cloud VPN 터널이 중지하면 자동으로 다시 시작합니다. 전체 가상 VPN 기기가 실패하면 Cloud VPN이 동일한 구성으로 새 기기를 자동으로 인스턴스화합니다. 새 게이트웨이와 터널은 자동으로 연결됩니다.

HA VPN 게이트웨이에 연결된 VPN 터널은 동적(BGP) 라우팅을 사용해야 합니다. HA VPN 터널의 경로 우선순위를 구성하는 방법에 따라 활성/활성 또는 활성/수동 라우팅 구성을 만들 수 있습니다. 이러한 라우팅 구성의 경우 두 VPN 터널이 모두 활성 상태로 유지됩니다.

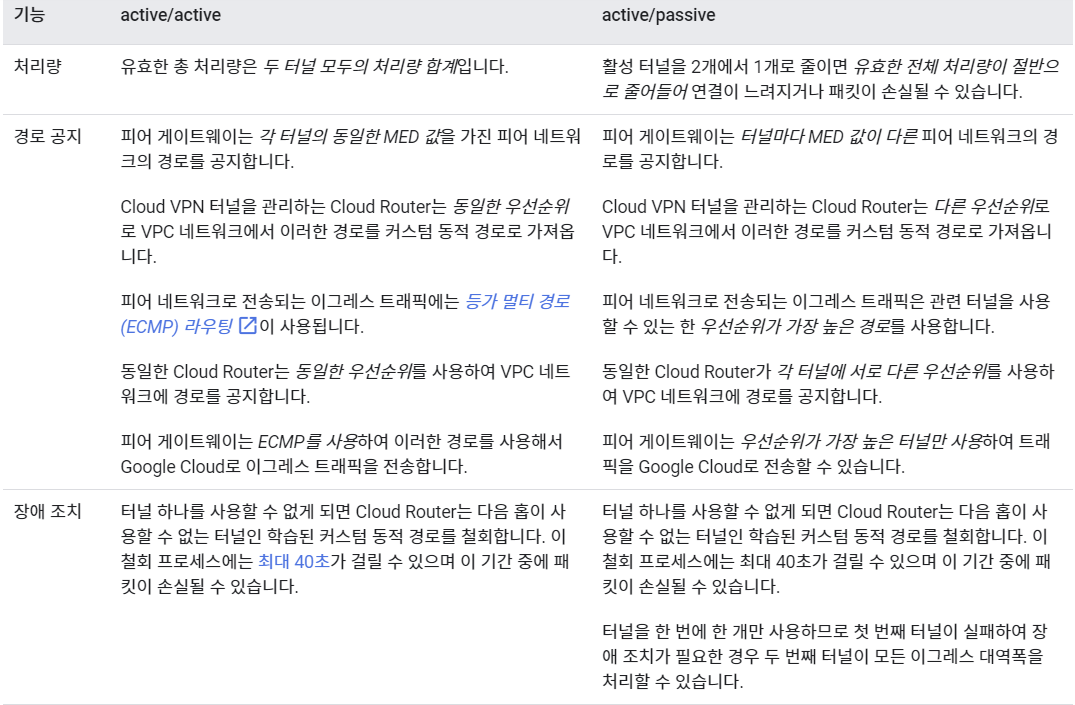

다음 표에서는 활성/활성 또는 활성/수동 라우팅 구성의 기능을 비교합니다.

전체 메시 토폴로지의 활성/수동 라우팅

Cloud Router가 지정된 Cloud VPN 인터페이스를 통해 다른 MED 값과 동일한 프리픽스를 수신할 경우, 우선순위가 가장 높은 경로만 VPC 네트워크로 가져옵니다. 다른 비활성 경로는 Google Cloud 콘솔에 또는 Google Cloud CLI를 통해 표시되지 않습니다. 우선순위가 가장 높은 경로를 사용할 수 없게 되면 Cloud Router가 이를 철회하고 그 다음 최선의 경로를 VPC 네트워크로 자동으로 가져옵니다.

여러 터널 또는 게이트웨이 사용

피어 게이트웨이 구성에 따라 경로 우선순위(MED 값)로 인해 일부 트래픽이 한 터널을 통과하고 다른 트래픽이 다른 터널을 통과하도록 경로를 구성할 수 있습니다. 마찬가지로 Cloud Router가 VPC 네트워크 경로를 공유하는 데 사용하는 기본 우선순위를 조정할 수 있습니다. 이러한 상황은 전적으로 활성/활성이 아니고 전적으로 활성/수동도 아닌 가능한 라우팅 구성을 보여줍니다.

권장 라우팅 옵션

단일 HA VPN 게이트웨이를 사용하는 경우 활성/수동 라우팅 구성을 사용하는 것이 좋습니다. 이 구성을 사용하면 정상 터널 작동 시 관측된 대역폭 용량은 장애 조치 중에 관측된 대역폭 용량과 일치합니다. 앞에서 설명한 다중 게이트웨이 시나리오를 제외하고 관측된 대역폭 한도가 일정하게 유지되므로 이러한 유형의 구성을 더욱 쉽게 관리할 수 있습니다.

여러 HA VPN 게이트웨이를 사용하는 경우 활성/활성 라우팅 구성을 사용하는 것이 좋습니다. 이 구성을 사용하면 정상 터널 작동 시 관측된 대역폭 용량은 보장된 대역폭 용량의 2배입니다. 하지만 이 구성은 터널을 효과적으로 프로비저닝하지 못하므로 장애 조치 시 트래픽이 손실될 수 있습니다.

Cloud VPN 터널을 통해 피어 IP 주소 제한

조직 정책 관리자는 조직 정책 제약조건을 만들어 특정 프로젝트, 폴더 또는 조직에 새 Cloud VPN 터널을 만들 때 사용자가 지정할 수 있는 피어 IP 주소 집합을 정의할 수 있습니다.

피어 게이트웨이 IP 주소는 온프레미스 게이트웨이 또는 다른 Cloud VPN 게이트웨이의 IP 주소일 수 있습니다.

새 Cloud VPN 터널을 만들 때 사용자가 지정할 수 있는 피어 IP 주소 목록을 제어하려면 Resource Manager 제약조건 constraints/compute.restrictVpnPeerIPs를 사용합니다.

다음 예시에서는 조직 정책 관리자가 허용된 피어 VPN 게이트웨이 IP 주소를 정의하는 조직 정책 제약조건을 만듭니다. 이 제약조건에는 IP 주소 100.1.1.1로만 구성된 allowList가 있습니다.

network-a VPC 네트워크가 포함된 프로젝트의 네트워크 관리자는 피어 게이트웨이 IP 주소 100.1.1.1에 연결되는 새 Cloud VPN 터널만 만들 수 있습니다. 이 제약조건으로 인해 다른 피어 게이트웨이 IP 주소에 대한 새 Cloud VPN 터널을 만들 수 없습니다.

고려사항

- 피어 게이트웨이 IP 주소를 제한하는 조직 정책 제약조건은 새 Cloud VPN 터널에만 적용됩니다. 이 제약조건은 제약조건 적용 후 생성된 Cloud VPN 터널을 금지합니다. 자세한 내용은 Resource Manager 계층 구조 이해하기를 참조하세요.

- BGP 또는 HA VPN 터널에서 정적 라우팅 또는 동적 라우팅을 사용하는 기본 VPN 터널에 이 제약조건을 적용할 수 있습니다.

- 특정 정책에 allowedList 또는 deniedList 항목을 여러 개 지정할 수 있지만 두 항목을 동시에 사용할 수 없습니다.

- 개발자나 올바른 권한을 가진 네트워크 관리자는 VPN 터널의 수명 주기와 무결성을 관리하고 유지보수해야 합니다.

Cloud VPN 연결 시각화 및 모니터링

네트워크 토폴로지는 VPC 네트워크의 토폴로지, 온프레미스 네트워크와의 하이브리드 연결, 관련 측정항목을 보여주는 시각화 도구입니다. 네트워크 토폴로지 뷰에서 Cloud VPN 게이트웨이 및 VPN 터널을 항목으로 볼 수 있습니다.

기본 항목은 특정 계층의 최하위 수준이며 네트워크를 통해 다른 리소스와 직접 통신할 수 있는 리소스를 나타냅니다. 네트워크 토폴로지는 기본 항목을 계층 항목으로 집계하여 펼치거나 접을 수 있습니다. 네트워크 토폴로지 그래프를 처음 보는 경우에는 모든 기본 항목을 최상위 계층 구조로 집계합니다.

예를 들어 네트워크 토폴로지는 VPN 터널을 VPN 게이트웨이 연결에 집계합니다. VPN 게이트웨이 아이콘을 펼치거나 접어 계층 구조를 볼 수 있습니다.

유지보수 및 가용성

Cloud VPN은 정기적으로 유지관리가 수행됩니다. 유지관리 중에는 Cloud VPN 터널이 오프라인으로 전환되어 네트워크 트래픽이 잠시 중단됩니다. 유지보수가 완료되면 Cloud VPN 터널이 자동으로 다시 설정됩니다.

Cloud VPN 유지보수는 사전 예고 없이 언제든지 발생할 수 있는 정상적인 운영 태스크입니다. 유지보수 기간은 Cloud VPN SLA에 영향을 주지 않도록 충분히 짧게 설계됩니다.

여기까지 3주동안 Cloud VPN에 대해서 소개해 봤습니다. 감사합니다~!

출처: https://cloud.google.com/network-connectivity/docs/vpn/concepts/overview?hl=ko

'CSP (Cloud Service Provider) > GCP' 카테고리의 다른 글

| GCP SDK-terraform 연결 (0) | 2022.07.22 |

|---|---|

| [Google Cloud Platform] 빅데이터와 머신러닝(2) (0) | 2022.07.22 |

| [Google Cloud Platform] GCP 빅데이터와 머신러닝 (0) | 2022.07.15 |

| GCP VPC SC 안전한 데이터 교환 (0) | 2022.07.15 |

| Cloud VPN(2) (0) | 2022.07.15 |

댓글