안녕하세요 BTC Hallo팀입니다. 이번주에는 저번주에 이어 GCP 공식 블로그에서 소개하는 보안 운영 시리즈에 대해서 소개해 드리겠습니다. 이번 주제는 최근에 핫한 제로 트러스트 보안에 관련된 내용입니다.

최근 보안을 설명하는 용어로 제로 트러스트를 많이 사용하고 있습니다. 제로 트러스트(Zero Trust)란 기본적으로 신뢰하지 않고 검증 후 신뢰하는 것을 이야기 합니다. 어떻게 이 개념이 발생했는지, 그리고 Google Cloud는 제로 트러스트를 어떻게 지원하는지 살펴봅니다.

기존 보안 모델의 한계

대부분의 기업이 정보 자산 보호를 위해 사용하는 보안 모델은 경계 보안(Perimeter Security Model)입니다. 경계 보안은 네트워크 접속 지점을 단일화 시킨 다음에 단일 접속지점에서 강력한 보안 평가 및 통제를 적용하여 보안 목적을 달성하는 구조입니다. 이 모델은 정보 자산 환경에 논리적인 방어벽을 구성하는 효과를 가집니다. 성 주변에 웅덩이를 파서 접근을 차단하고 오직 한 곳으로만 접근을 허용하는 중세 시대 성벽 방어 방식과 매우 유사합니다.

경계 보안은 기업 외부망에서 내부망으로 접속을 통제하는데 강력한 보호기법을 제공합니다. 하지만 경계 보안의 가장 큰 문제점은 아이러니하게도 경계 그 자체에 있습니다. 즉, 보안 통제가 경계에 집중되어 있고 경계를 넘어가면 더 이상 보안 통제를 적용할 수 없다는 점입니다.

경계 보안에서 접근을 허용했다는 것은 접속하는 주체를 신뢰(Trust)했다는 의미이기도 합니다. 즉, 접근자를 신뢰하기 때문에 내부 자원에 접근을 허용하는 것입니다.

공격자는 이러한 신뢰 관계를 악용하여 공격에 활용합니다. 이미 신뢰를 부여받은 내부 단말기를 점유하고 공격에 악용하는 것입니다. 경계 보안은 외부망과 내부망의 접점인 경계에서만 보안 통제가 적용되므로 경계를 넘어서 내부에 위치하는 위협은 탐지하거나 차단할 수 없습니다.

그 결과 탄생한 개념이 바로 제로 트러스트(Zero Trust) 보안 모델입니다.

제로 트러스트 보안이란

제로 트러스트 보안이란 네트워크 접근 주체가 외부인이나 내부 직원이더라도 기본적으로 신뢰하지 않는다는 가정에서 출발합니다. 어느 누구도 신뢰하지 않기 때문에 신뢰를 부여하기 위해서 다양한 신뢰 충족 요건을 검사합니다. 경계 보안 모델에서는 내부망 PC의 IP를 무조건 신뢰하지만 제로 트러스트에서는 어떠한 접근이라도 보안 검사를 통과하기 전에는 신뢰하지 않습니다. 그것이 제로 트러스트라는 용어를 사용하는 이유입니다. 제로 트러스트는 방화벽, IDS/IPS와 같이 단일 보안 장비로 구현되는 것이 아니라 정보 자산 환경을 구성하는 많은 장비와 접근 정책을 합해서 완성합니다.

제로 트러스트를 가장 잘 설명하는 문서는 미국 NIST1에서 발간한 SP 800-207 Zero Trust Architecture2입니다. 해당 문서에서 제로 트러스트의 기본 개념을 [그림 1]로 설명하고 있습니다

[그림 1]에서 왼쪽의 컴퓨터는 접근 주체입니다. 오른쪽의 Resource는 접근 대상 자원입니다. 자원은 시스템, 데이터 또는 응용 프로그램이 될 수 있습니다. 자원을 접근하기 전에 접근 정책을 결정하고 강제하는 지점이 존재합니다. 사용자가 원하는 자원에 접근하기 전에 접근 정책을 결정하고 통제함으로써 자원 접근 허용 여부를 판단하는 것입니다. 접근 정책을 결정하기 전에는 어떤 접근이라도 신뢰하지 않고 연결을 허용하지 않습니다. 또한 접근 주체의 네트워크 위치는 접근 정책을 결정하는데 아무런 영향을 미치지 않습니다. 이것은 접근 주체가 인터넷에 위치하던 내부망에 위치하던 동일한 보안 점검 절차를 거친다는 뜻입니다.

제로 트러스트 보안 모델은 사용자 인증, 사용 단말기 인증, 사용자의 권한 등을 보안 점검 속성으로 사용합니다. 사용자가 직접 전산 시스템을 구축하는 온-프레미스 환경에서는 내부 네트워크에서 다양한 이기종 장비를 운영합니다. 개별 장비마다 사용하는 기법이 모두 다르기 때문에 개별 이기종 장비들 마다 인증 정보 및 사용자 권한 관리를 통합하여 관리하는 것은 매우 어려운 일입니다. 이와 달리 클라우드 환경은 클라우드 서비스 제공자가 일관되고 통일된 환경을 제공하기 때문에 제로 트러스트 보안 모델을 보다 손쉽게 적용할 수 있습니다.

Google Cloud 의 제로 트러스트

제로 트러스트 보안은 단일 장비가 아닌 절차와 보안 정책으로 구현합니다. 네트워크와 응용 프로그램에 적용하는 사용자 계정 정보를 단일화 시키고 모든 장비와 응용 프로그램이 통합된 계정 정보를 사용해서 인증해야 합니다. 그 다음에는 중앙집중화된 사용자 권한 관리시스템을 운영합니다. 마지막으로 사용자 인증과 사용자 권한정보를 지속적으로 검사하고 사용자 접근 요청에 보안 정책을 적용하는 보안 지점이 필요합니다.

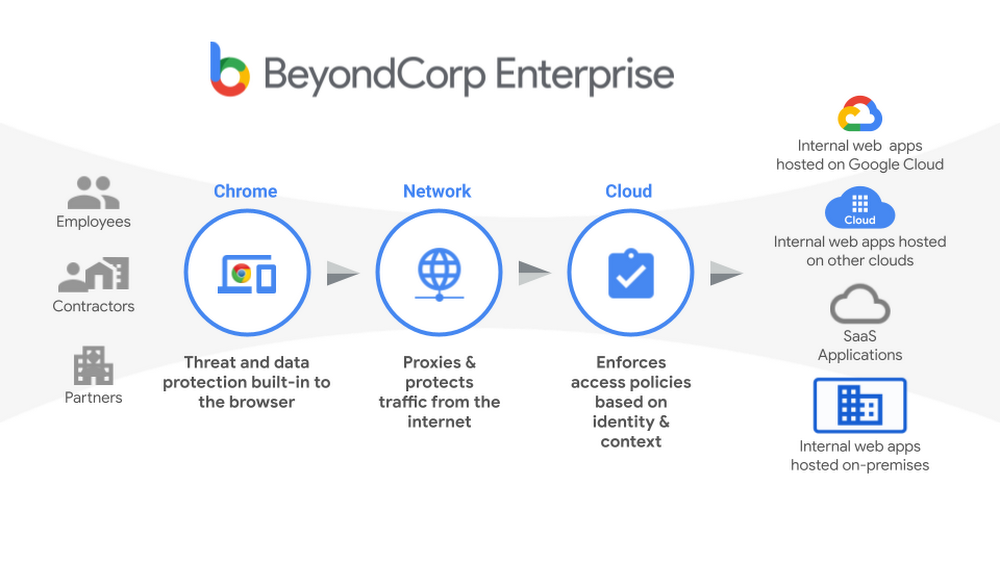

Google Cloud는 제로 트러스트 보안 모델을 구축을 위해 BeyondCorp Enterprise라는 Google Cloud 보안 솔루션을 제공합니다. BeyondCorp Enterprise Google Cloud가 제공하는 여러 보안 기능을 결합하여 제로 트러스트 보안을 완성합니다.

사용자 인증은 구글의 통합 계정을 사용합니다. 사용자들은 구글 계정 하나로서 Google Cloud의 모든 서비스에 접근이 가능합니다. 사용자 인증 못지 않게 중요한 단말기 인증은 엔드포인트 검사라는 프로그램을 활용합니다. 윈도우, 리눅스, 맥 그리고 구글에서 제공하는 Chrome OS등 다양한 운영체제의 보안 상태를 검사할 수 있으며 디스크 암호화, 화면 잠금, 최신 업데이트 상태를 보안 정책에 활용할 수 있습니다. 또한 지정된 단말기만 내부 네트워크 접속할 수 있도록 설정할 수 있습니다.

사용자 권한 관리는 Google Cloud에서 제공하는 가장 핵심적인 기능입니다. Google Cloud가 제공하는 모든 서비스는 계정 및 접근 관리(Identity & Access Management)를 기반으로 설계되었기 때문에 세밀한 권한 관리가 가능합니다. 가상머신 생성 권한, 가상머신 목록 확인 권한, 가상머신 on/off 권한과 삭제 권한을 모두 별도로 부여할 수 있습니다. IAM을 이용하면 관리자는 사용자에게 필요한 최소 권한만을 부여할 수 있어 보안 사고를 미연에 방지할 수 있습니다. 보안 정책 결정은 사용자 인증, 단말기 인증과 사용자 권한 정보를 기반으로 목적지 자원의 접근 가능 여부를 결정하는 것입니다.

사용자의 네트워크 위치는 보안 점검에서 하나의 점검 요소입니다. 즉, 어느 곳에서 업무 환경에 접속하더라도 Google Cloud의 BeyondCorp Enterprise를 통해서 제로 트러스트 기반의 사용자 인증, 단말기 인증과 접근 권한 등의 세밀한 보안 정책을 적용할 수 있습니다.

경계 보안 모델은 외부에서 접근하는 공격에 여전히 효과적인 방어 체계를 제공합니다. 그러므로 고객 웹 서비스, 업무용 이메일과 같은 서비스는 경계 보안 모델을 계속 적용해야 합니다. 이와 달리 제로 트러스트 보안 모델은 사용자 인증을 적용할 수 있는 기업 업무 환경에 최적화된 차세대 보안 모델입니다.

사용자들의 다양한 네트워크 접속 방식 및 디바이스 접점, 하이브리드 업무 환경의 가속화가 초래한 초연결 시대에 맞는 업무 환경 구축을 위해 지금부터라도 업무 환경에 제로 트러스트 보안 모델 도입을 적극 검토해야 합니다.

1 미국 국립표준기술연구소(NIST, National Institute of Standards and Technology)

2 https://csrc.nist.gov/publications/detail/sp/800-207/final

SP 800-207, Zero Trust Architecture | CSRC

Publications Zero Trust Architecture Documentation Topics Date Published: August 2020 Planning Note (12/11/2020): A Japanese translation of this publication was developed by PwC Consulting LLC for the Information-technology Promotion Agen

csrc.nist.gov

최근 기업에서도 제로 트러스트 보안을 적용하여 많은 점에서 변화를 선택하고 적용해 나가고 있습니다. 이러한 상황에서 제로 트러스트 보안에 대한 지식 습득은 선택이 아닌 필수가 되었습니다.

출처: https://cloud.google.com/blog/ko/products/identity-security/google-cloud-security-based-on-zerotrust

'CSP (Cloud Service Provider) > GCP' 카테고리의 다른 글

| [GCP]GKE Pod에 GCE PV를 Attaching 하는 방법 (0) | 2022.09.07 |

|---|---|

| Kubernetes(GKE를 공부하기 위한) (0) | 2022.09.07 |

| Google Cloud 웹 콘솔 안전하게 접근하기 (0) | 2022.08.31 |

| GCP - Cloud Storage Signed URL (0) | 2022.08.26 |

| GCP Organization Domain 변경 방법 (0) | 2022.08.19 |

댓글