안녕하세요!!! 임오군란과 민씨의 임입니다.

지난 게시글에서는 VPN과 터널링, 터널링 프로토콜과 VPN 터널링 종류에 대해 알아보았습니다.

그래서 오늘은 Azure VPN Gateway를 통해 S2S VPN Tunneling 실습을 진행하겠습니다.

차례는 아래와 같습니다.

VPN&터널링이란? (1편)

터널링 프로토콜 (1편)

VPN 터널링의 종류 (1편)

S2S Tunneling 구현

P2S Tunneling 구현(3편)

지금 바로 시작하겠습니다😎😎😎😎😎😎

S2S 터널링

이번 실습은 Azure환경과 온프레미스환경간 S2S 연결을 가정합니다.

(vnet2vnet연결은 로컬 네트워크 게이트웨이 없이 터널링이 가능합니다.)

* 필수 리소스

- 리소스 그룹 및 VNET 2개 생성

- 각 VNET에 게이트웨이 전용 서브넷 생성

- VPN Gateway 생성

* 실습

1. 리소스 그룹과 VNET 2개를 생성합니다.

2. 가상 네트워크 게이트웨이를 생성합니다.

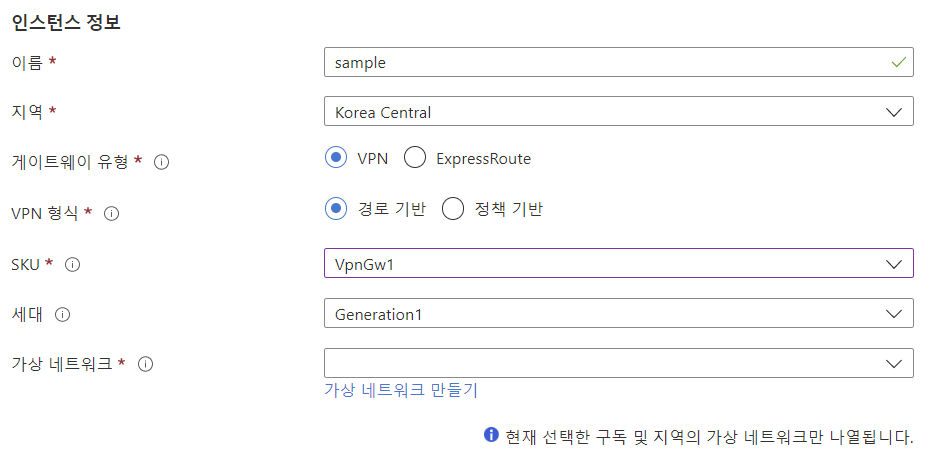

가상 네트워크 게이트웨이 이름, 지역, 유형, VPN형식, SKU, 가상 네트워크를 기입합니다.

* SKU에 따른 비용 및 지원 상태가 다르므로 확인이 필요합니다:)

* 가상 네트워크 게이트웨이에 Public IP를 할당합니다.

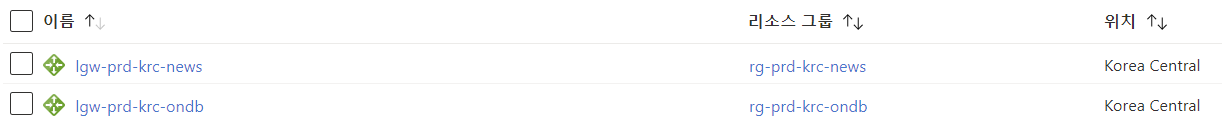

3. 동일한 방법으로 가상 네트워크 게이트웨이를 하나 더 생성합니다.

(생성 완료화면)

4. 앞서 말씀드렸던대로 Vnet to Vnet으로 설정이 가능하지만, On-Premise를 가정하여 원격지 VPN 장비에 대한 정보를 담은 Local Network Gateway를 함께 생성합니다.

이름: 임의 생성

IP주소: 연결 대상 VPN장비의 IP주소 값을 기입합니다.

주소 공간: 연결 대상 VNET에 대한 CIDR 값을 기입하거나 세부적인 서브넷만 연결하려면 해당 서브넷의 CIDR값을 기입

5. 동일한 방법으로 로컬 네트워크 게이트웨이를 하나 더 생성합니다.

(생성 완료화면)

6. 앞서 생성한 가상 네트워크 게이트웨이에 "연결"을 클릭

연결명, 연결 타입, 연결할 VPN Gateway와 Local Network Gateway를 지정하고 PSK값을 기입합니다.

(여기서 중요 🔥 PSK(Pre-shared Key)는 연결지와 동일한 key를 사용해야 합니다. 서로 다르면 연결에 실패합니다!!)

7. 동일한 방법으로 연결지 VPN Gateway에도 Local Network Gateway를 연결합니다.

(이해를 위해 VPN Gateway 1,2 Local Network Gateway 1,2로 표현하겠습니다.)

* VPN Gateway 1 <-> Local Network Gateway2 (vpn gateway1의 IP와 서브넷 CIDR값을 가짐)

* VPN Gateway 2 <-> Local Network Gateway1 (vpn gateway2의 IP와 서브넷 CIDR값을 가짐)

여기까지 정상적인 실습이 끝났다면, 아래와 같은 화면을 볼 수 있습니다.

이렇게 연결이 되면 사이트 간 VPN 통신이 가능합니다.

다음에는 P2S VPN 터널링에 대해 실습을 해보도록 하겠습니다.

행복한 주말 보내세요~🪐🪐🪐🪐🪐🪐🪐🪐

'CSP (Cloud Service Provider) > Azure' 카테고리의 다른 글

| Azure Virtual Network란? (0) | 2022.12.08 |

|---|---|

| [Azure]Virtual Network 서비스 엔드포인트 (0) | 2022.12.02 |

| Azure VPN Gateway를 통한 VPN Tunneling(1) (0) | 2022.11.18 |

| Azure Managed ID (0) | 2022.11.02 |

| ARM템플릿(Azure Resource Manager 템플릿)에 대하여 (1) | 2022.10.13 |

댓글