안녕하세요 MC에몽입니다.

오늘은 AWS 기반 서비스에 대한 DDoS 방어를 하는 AWS Shield 서비스에 대해서 알아보도록 합시다.

Shield란?

- 분산 서비스 거부 공격(DDoS)으로부터 웹 애플리케이션을 보호하는 서비스

- DDoS: 다수의 좀비 PC를 이용하여 무의미한 서비스 요청을 서버에 퍼부어 기능을 마비시키는 공격을 말합니다.

AWS Shield는 AWS에서 실행되는 애플리케이션을 보호하는 관리형 분산 서비스 거부(DDoS) 보호 서비스입니다. 애플리케이션 다운타임과 지연 시간을 최소화하는 동적 감지 및 자동 인라인 완화를 제공하므로 DDoS 보호 혜택을 받기 위해 AWS Support에 참여할 필요가 없습니다. AWS Shield에는 Standard와 Advanced라는 두 가지 티어가 있습니다.

AWS Shield Standard

- 모든 AWS 고객은 추가 비용 없이 AWS Shield Standard에 의한 자동 보호를 받을 수 있습니다. AWS Shield Standard는 가장 일반적이고 빈번하게 발생하며 웹 사이트 또는 애플리케이션을 목표로 하는 네트워크 및 전송 계층 DDoS 공격으로부터 보호합니다. Amazon CloudFront 및 Amazon Route 53과 함께 AWS Shield Standard를 사용하면 알려진 모든 인프라(계층 3 및 4) 공격에 대해 포괄적인 가용성 보호를 받을 수 있습니다.

- 기본 AWS 서비스에 대한 정적 임계값 DDoS 보호

- AWS Shield Standard는 AWS 서비스로 유입되는 트래픽을 검사하고 트래픽 서명, 이상 알고리즘 및 기타 분석 기법의 조합을 적용하여 악성 트래픽을 실시간으로 탐지하는 상시 네트워크 흐름 모니터링을 제공합니다. Shield Standard는 각 AWS 리소스 유형에 대한 정적 임계값을 설정하지만 애플리케이션에 사용자 지정 보호를 제공하지 않습니다.

- 인라인 공격 완화

- 자동 완화 기법은 AWS Shield Standard에 내장되어 빈번히 발생하는 일반적인 인프라 공격으로부터 기반 AWS 서비스를 보호합니다. 자동 완화는 인라인으로 적용되어 AWS 서비스를 보호하므로 지연 시간으로 인한 영향이 없습니다. Shield Standard는 결정적 패킷 필터링 및 우선 순위 기반 트래픽 형성과 같은 기술을 사용하여 기본 네트워크 계층 공격을 자동으로 완화합니다.

AWS Shield Advanced

- Amazon Elastic Compute Cloud(EC2), Elastic Load Balancing(ELB), Amazon CloudFront, AWS Global Accelerator 및 Amazon Route 53 리소스에서 실행되는 애플리케이션을 대상으로 하는 공격에 대해 더 높은 수준의 보호를 구현하려면 AWS Shield Advanced를 구독하면 됩니다. AWS Shield Standard가 제공하는 네트워크 및 전송 계층 보호 이외에, Shield Advanced는 정교한 대규모 DDoS 공격에 대한 추가 보호 및 완화, 실시간에 가까운 공격에 대한 가시성, 웹 애플리케이션 방화벽 AWS WAF와의 통합을 제공합니다. 또한 Shield Advanced를 사용하면 AWS Shield Response Team(SRT)에 연중무휴로 액세스할 수 있으며 EC2, ELB, CloudFront, Global Accelerator 및 Route 53 요금의 DDoS 관련 급증으로부터 보호할 수 있습니다.

- 애플리케이션 트래픽 패턴에 따른 맞춤형 탐지

- AWS Shield Advanced는 보호된 탄력적 IP 주소, ELB, CloudFront, Global Accelerator 및 Route 53 리소스에 대한 트래픽 패턴을 기반으로 맞춤형 탐지를 제공합니다. Shield Advanced는 추가적인 리전 및 리소스별 모니터링 기법을 사용하여 소규모 DDoS 공격을 탐지하고 알림을 전송합니다. Shield Advanced는 또한 애플리케이션의 트래픽 기준을 설정하고 이상 징후를 식별하여 HTTP 플러드 또는 DNS 쿼리 플러드와 같은 애플리케이션 계층 공격을 탐지합니다.

- 상태 기반 탐지

- AWS Shield Advanced는 애플리케이션의 상태를 사용해 공격 탐지 및 완화 시 반응 속도와 정확도를 높입니다. Route 53에서 상태 확인을 정의하고 콘솔 또는 API를 통해 Shield Advanced에 의해 보호되는 리소스에 연결할 수 있습니다. 이렇게 하면 Shield Advanced에서 애플리케이션 성능에 영향을 미치는 공격을 더 낮은 트래픽 임계값에서 더 빠르게 탐지할 수 있으므로 애플리케이션의 DDoS 복원력이 향상되고 거짓 긍정 알림을 방지합니다. 리소스 상태는 SRT에서도 사용할 수 있으므로 비정상 애플리케이션에 대한 응답의 우선 순위를 적절하게 지정할 수 있습니다. Shield Advanced가 지원하는 모든 리소스 유형(탄력적 IP, ELB, CloudFront, Global Accelerator 및 Route 53)에 상태 기반 탐지를 적용할 수 있습니다.

- 고급 공격 완화

- AWS Shield Advanced는 사용자 또는 AWS SRT의 수동 개입 없이 애플리케이션 계층(L7) DDoS 이벤트를 완화하여 웹 애플리케이션을 자동으로 보호할 수 있습니다. Shield Advanced는 WebACL에 WAF 규칙을 생성하여 공격을 자동으로 완화하거나 카운트 전용 모드에서 활성화할 수 있습니다. 이를 통해 DDoS 이벤트에 신속하게 대응하여 애플리케이션 계층 DDoS 공격으로 인한 애플리케이션 가동 중단 시간을 방지할 수 있습니다.

- 선제적 이벤트 대응

- AWS Shield Advanced는 DDoS 이벤트가 감지되면 SRT에서 사전 예방적 참여를 제공합니다. 선제적 대응을 활성화할 경우, DDoS 이벤트가 발생한 동안 보호 대상 리소스와 연결된 Route 53 상태 확인에서 위험한 것으로 나타나면 SRT가 직접 연락을 드립니다. 따라서 수상한 공격으로 인해 애플리케이션을 사용하지 못하는 상황이 발생했을 때 좀 더 신속하게 전문가와 연락을 취할 수 있습니다. 탄력적 IP 주소 및 Global Accelerator 액셀러레이터의 네트워크 계층 및 전송 계층 이벤트와 CloudFront 배포 및 Application Load Balancer에 대한 애플리케이션 계층 공격에 대해 선제적으로 대응할 수 있습니다.

- 보호 그룹

- AWS Shield Advanced를 사용하여 리소스를 보호 그룹으로 묶고, 여러 리소스를 하나의 단위로 처리하여 셀프 서비스 방식으로 애플리케이션의 탐지 및 완화 범위를 사용자 지정할 수 있습니다. 리소스를 그룹화하면 탐지 정확도가 개선되고, 오탐지가 감소하며, 새로 생성된 리소스의 자동 보호가 간소화되고, 여러 리소스에 대한 공격을 완화하는 데 소요되는 시간이 단축됩니다. 예를 들어 CloudFront 배포 4개로 구성된 애플리케이션이 있는 경우 보호 그룹 1개에 추가하여 리소스 컬렉션에 대한 탐지 및 보호를 전체적으로 수신할 수 있습니다. 또한 보호 그룹 수준에서 보고를 사용할 수 있으므로 전체 애플리케이션 상태를 보다 종합적으로 파악할 수 있습니다.

- 가시성 및 공격 알림

- AWS Shield Advanced는 Amazon CloudWatch를 통한 거의 실시간 알림과 “AWS WAF 및 AWS Shield” 콘솔 또는 API를 사용한 상세한 진단을 통해 DDoS 공격에 대한 완벽한 가시성을 제공합니다. 콘솔에서 이전 공격의 요약을 볼 수도 있습니다.

- DDoS 비용 보호

- AWS Shield Advanced에는 보호된 EC2, ELB, CloudFront, Global Accelerator 및 Route 53 리소스에 대한 DDoS 관련 사용량 급증으로 인한 확장 요금으로부터 보호하기 위해 DDoS 비용 보호 기능이 제공됩니다. DDoS 공격에 대한 대응으로 이러한 보호 대상 리소스가 확장될 경우, 일반 AWS Support 채널을 통해 Shield Advanced 서비스 크레딧을 요청할 수 있습니다.

- 특별 지원

- Business 또는 Enterprise 지원 플랜 고객의 경우 AWS Shield Advanced는 DDoS 공격 전, 도중 또는 후에 참여할 수 있는 SRT에 대한 연중무휴 액세스를 제공합니다. SRT는 인시던트를 분류하고 근본 원인을 식별할 수 있도록 도우며 고객 대신 완화 기법을 적용합니다. SRT는 수많은 AWS 고객에 대한 DDoS 공격에 신속하게 대응하고 완화해온 풍부한 경험이 있습니다.

- 글로벌 가용성

- AWS Shield Advanced는 모든 CloudFront, Global Accelerator 및 Route 53 엣지 로케이션에서 사용할 수 있습니다. 애플리케이션 앞에 CloudFront를 배포함으로써 전 세계 어디에서든 호스팅되는 웹 애플리케이션을 보호할 수 있습니다. 오리진 서버는 Amazon Simple Storage Service(S3), EC2, ELB 또는 AWS 외부의 사용자 지정 서버일 수 있습니다. Shield Advanced를 사용할 수 있는 모든 AWS 리전의 탄력적 IP 또는 ELB 인스턴스에서 직접 보호를 활성화할 수도 있습니다.

- 중앙 집중식 보호 관리

- Shield Advanced 고객은 AWS Firewall Manager를 사용하여 조직 전체에 AWS Shield Advanced 및 AWS WAF 보호를 적용할 수 있습니다. Firewall Manager의 비용은 Shield Advanced 구독 요금에 포함되어 있습니다. Firewall Manager를 사용하면 여러 계정과 리소스에 적용되는 정책을 자동 구성할 수 있습니다. Firewall Manager는 자동 계정 감사를 통해 새로운 또는 보호되지 않는 리소스를 찾아내서 Shield Advanced 및 AWS WAF 보호가 보편적으로 적용되도록 합니다. 이를 통해 개발자는 적절한 보호가 자동으로 적용된다는 확신을 갖고 신속하게 이동하고 새 애플리케이션을 배포할 수 있습니다.

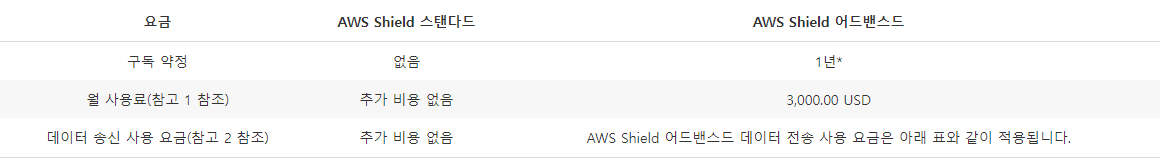

AWS Shield 요금

주의

- 이 요금은 AWS Shield Advanced를 구독한 조직별로 적용됩니다. 조직에서 AWS 계정을 여러 개 보유하고 있다면, 해당 계정에서 모든 AWS 계정과 리소스를 소유한 경우에 한해 월별 비용을 한 번만 지불합니다. AWS 채널 대리점은 예외로 회원 계정별로 별도의 월별 비용을 지불합니다. 2개 이상의 회원 계정을 보유한 고객에게 AWS Shield Advanced를 판매하는 AWS 채널 대리점은 추가적인 청구서 지원을 위해 AWS에 문의하실 수 있으며, 이러한 AWS 채널 대리점과 관련해 AWS은 AWS Shield Advanced의 월별 비용을 조정할 권한이 있습니다.

- Elastic Load Balancing(ELB), Amazon CloudFront, Amazon Route 53, AWS Global Accelerator 및 Amazon Elastic Compute Cloud(EC2)의 표준 요금에 추가로 발생합니다.

IT기업들의 최고의 화두는 보안 입니다. 지금도 번번히 해킹이 일어나고 있으며 해킹의 대부분의 시발점은 휴먼 에러 입니다. MFA, 방화벽, 보안 그룹을 제대로 설정하지 않아서 일어나는 사건이 대부분 입니다. 요 근래에도 방화벽 설정이 제대로 적용되지 않아 DDoS 공격 당한 사례가 있었으며, Public에 공개키가 노출되어 해킹당한 사건이 있었습니다. 일단 해킹을 당하면 금전적인 손해와 회사 이미지에 큰 타격이 있을 겁니다. 해킹을 미연에 방지하는 하기 위해 보안이 필요한 것 입니다.

오늘 AWS Shield 서비스에 대해 설명해드렸습니다. 도중에 보안이라는 주제를 추가적으로 설명해 드렸지만, 우리 IT 업계에서 종사하는 여러분들에게 이 보안이라는 주제에 대해서 한번 더 생각할 수 있는 계기가 되었으면 좋겠습니다.

감사합니다!

See you next time!

참고문헌 :

[1] https://aws.amazon.com/ko/shield/

[2] https://aws.amazon.com/ko/shield/pricing/

'CSP (Cloud Service Provider) > AWS' 카테고리의 다른 글

| AWS Outposts (0) | 2022.12.19 |

|---|---|

| [AWS] CloudWatch (0) | 2022.12.17 |

| AWS - Transit Gateway (4) (0) | 2022.12.16 |

| AWS - Transit Gateway (3) (0) | 2022.12.16 |

| AWS-Transit Gateway (2) (0) | 2022.12.16 |

댓글