베하 ~ BTC 여러분! 수 지 타 산 입니다. 한 주 잘 보내셨나요??

이번 주는 저희가 조금 늦게 왔죠?

그 만큼 더 알찬 내용 준비했으니

팔로팔로팔로미

저번 주는 퍼블릭서브넷을 구성해보는 실습을 했으니, 복습은 생략하고 갈게요!

실습 목표

단일 퍼블릭 서브넷 VPC에 이어서 프라이빗 서브넷을 생성하여 외부 인터넷 구간과 통신되는 과정을 확인합니다.

이를 통해, 퍼블릭 서브넷 환경과 프라이빗 서브넷 환경의 차이를 이해합니다.

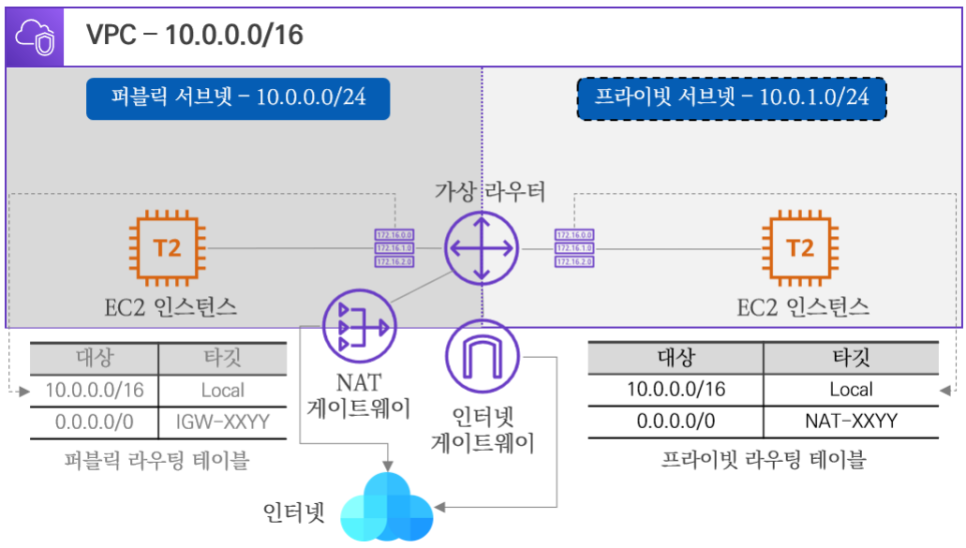

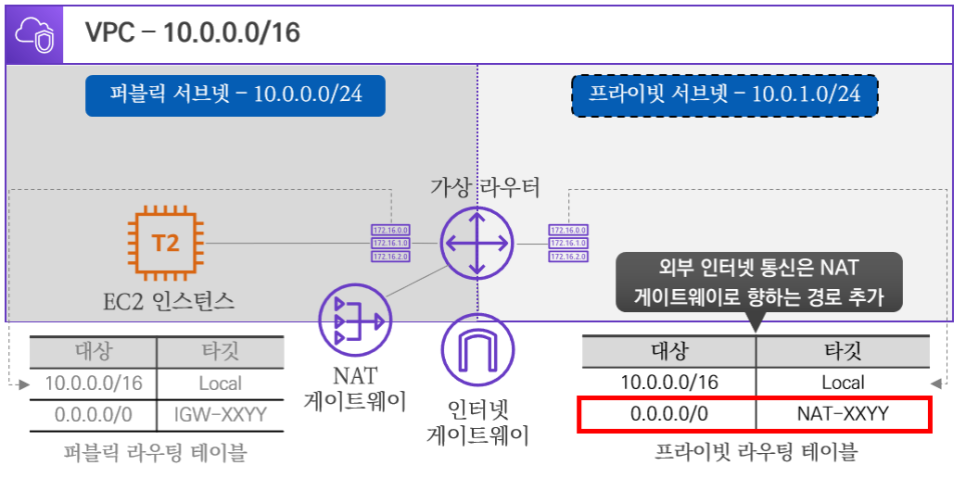

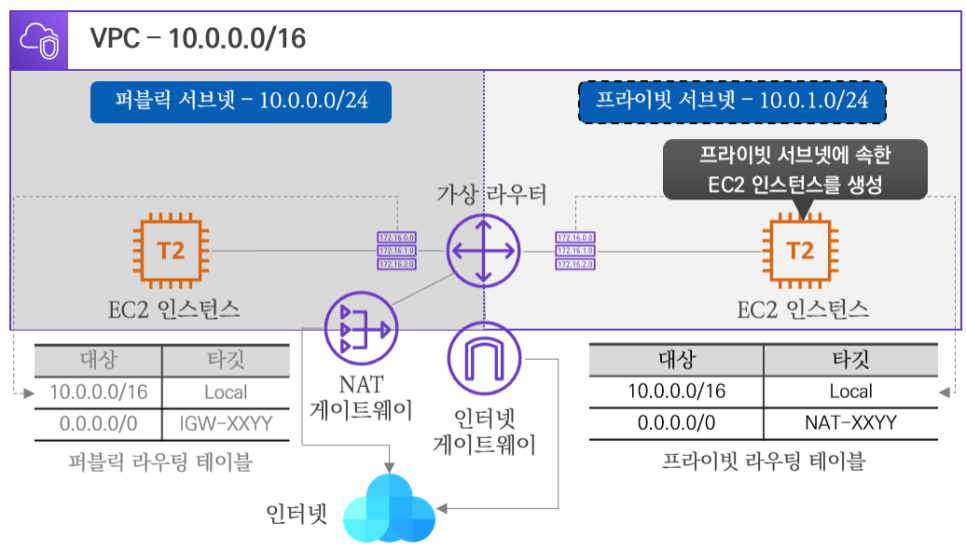

목표 구성도

실습 단계

- 프라이빗 서브넷 추가

- 검증

- 자원 삭제

프라이빗 서브넷 추가

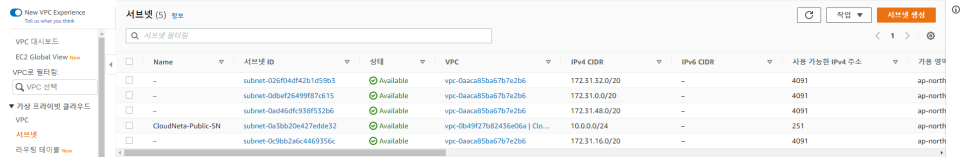

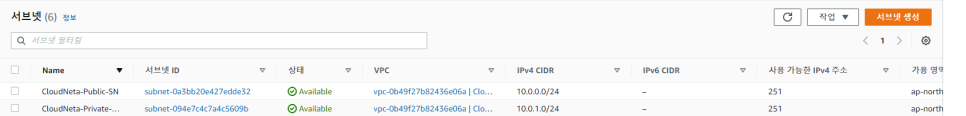

[경로] 서비스 - VPC - 가상 프라이빗 클라우드 - 서브넷

-> 서브넷 생성 버튼을 클릭합니다.

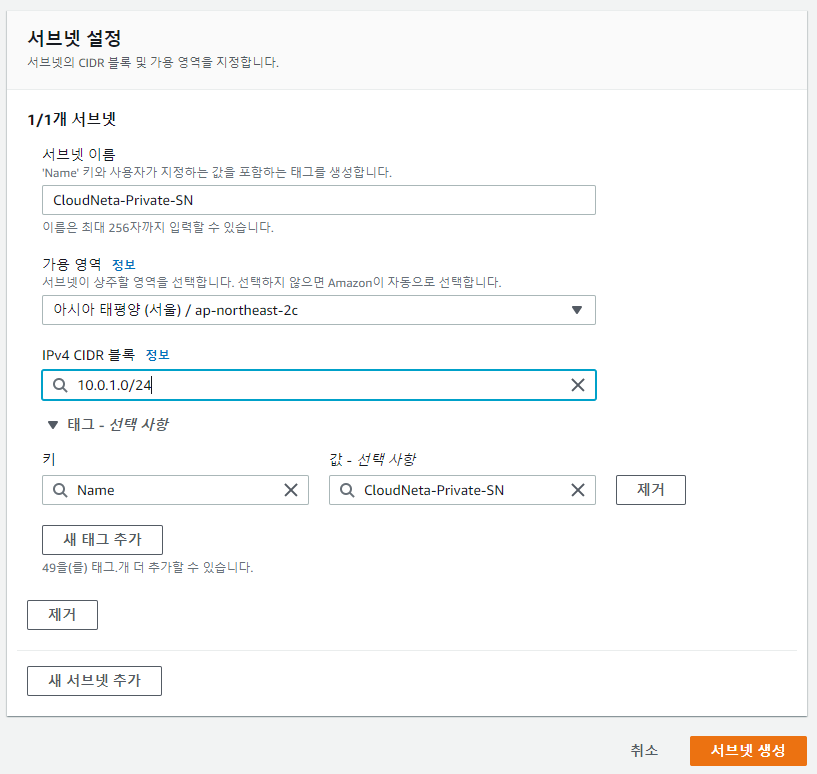

-> 생성한 VPC를 선택하고 위와 같이 설정후 서브넷 생성 버튼을 클릭합니다.

-> 프라이빗 서브넷이 생성된 것을 확인할 수 있습니다.

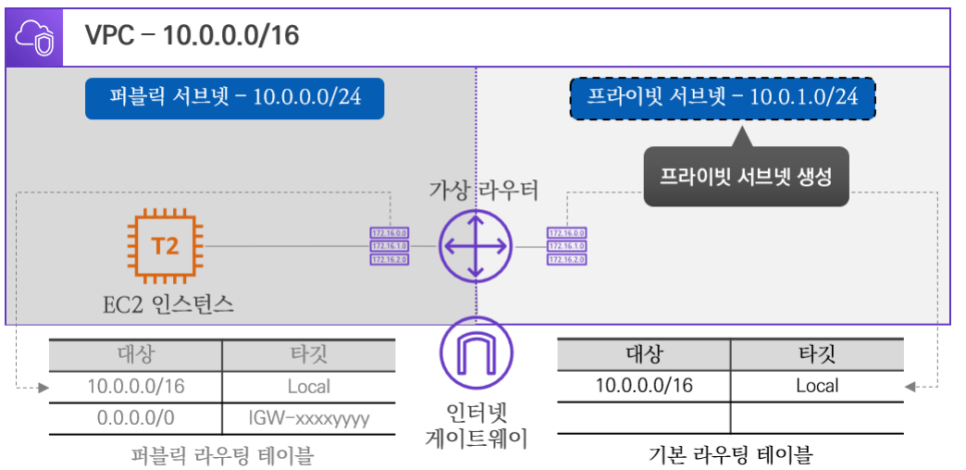

-> 현재까지 설정으로 위 사진처럼 VPC 내에 퍼블릭 서브넷과 프라이빗 서브넷이 존재하게 됩니다.

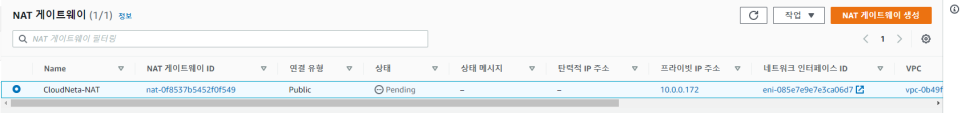

NAT 게이트웨이 생성

프라이빗 서브넷에서 외부 인터넷과 통신 하기 위한 NAT 게이트웨이를 생성하고 VPC와 연결합니다.

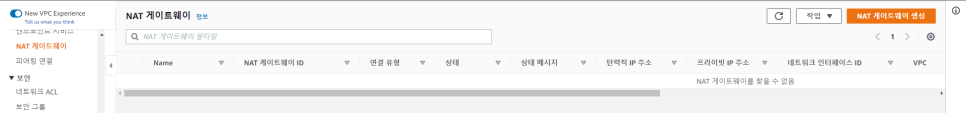

[경로] 서비스 - VPC - 가상 프라이빗 클라우드 - NAT 게이트웨이

-> NAT 게이트웨이 생성 버튼을 클릭합니다.

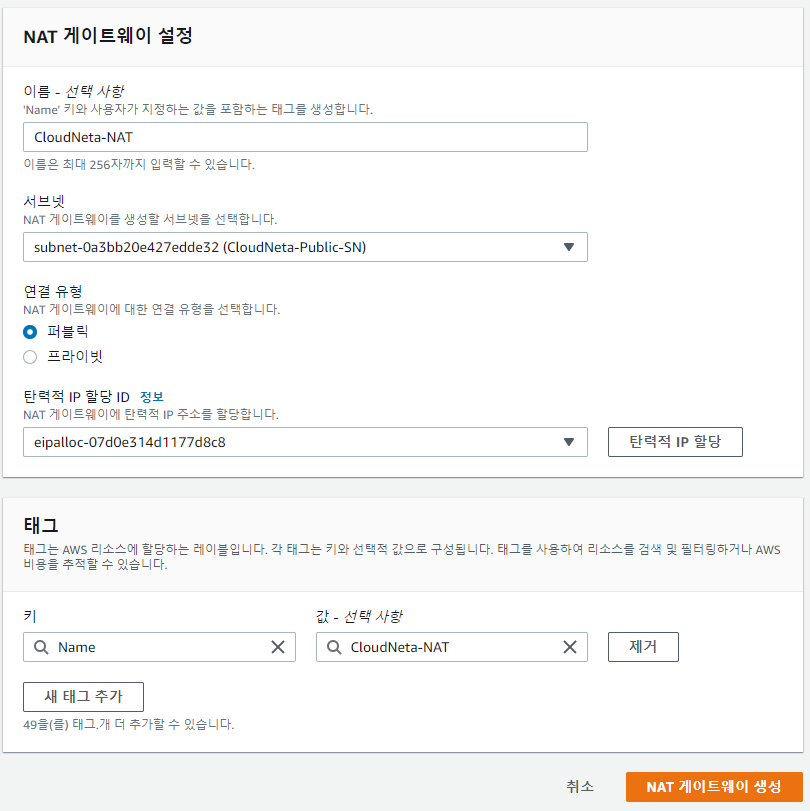

-> 이름과 서브넷을 퍼블릭 서브넷으로 지정하고 탄력적 IP 할당을 받고 태그를 추가하여 NAT 게이트웨이 생성 버튼을 클릭합니다.

* NAT 게이트웨이는 프라이빗 서브넷을 외부 인터넷과 통신하게 해주는 역할이지만, 위치상으론 퍼블릭 서브넷에 배치되어야 합니다.

-> NAT 게이트웨이가 생성된 걸 확인할 수 있습니다. 이 때, NAT 게이트웨이는 바로 생성되지 않고, 일정 시간이 지나면 생성됩니다.

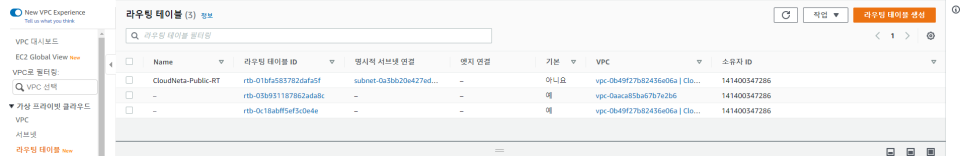

프라이빗 라우팅 테이블 생성 및 서브넷 연결

기존에 생성한 VPC에 프라이빗 라우팅 테이블을 생성하고, 프라이빗 서브넷과 연결합니다.

[경로] 서비스 - VPC - 가상 프라이빗 클라우드 - 라우팅 테이블

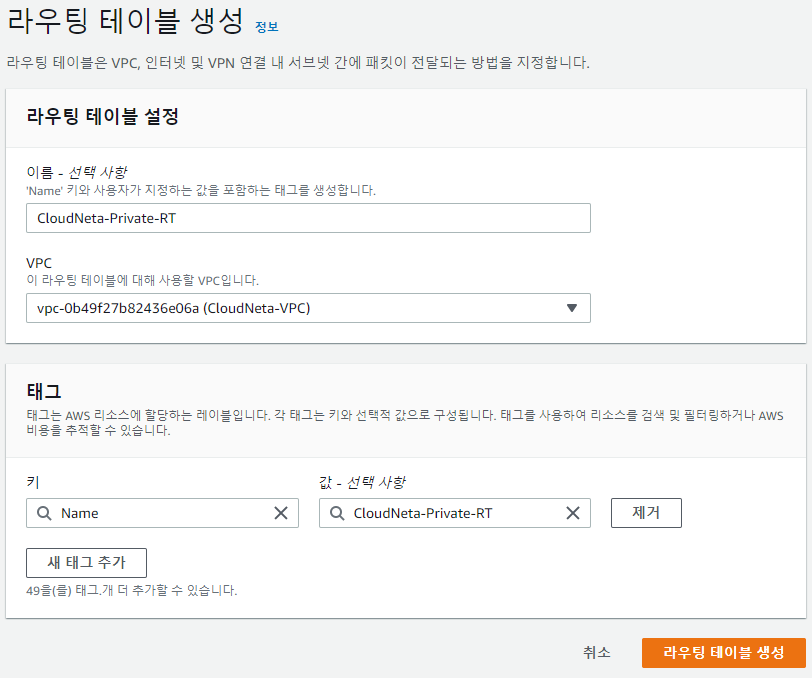

-> 라우팅 테이블 생성 버튼을 클릭합니다.

-> 이름을 입력하고 생성한 VPC를 선택 후 라우팅 테이블 생성 버튼을 클릭합니다.

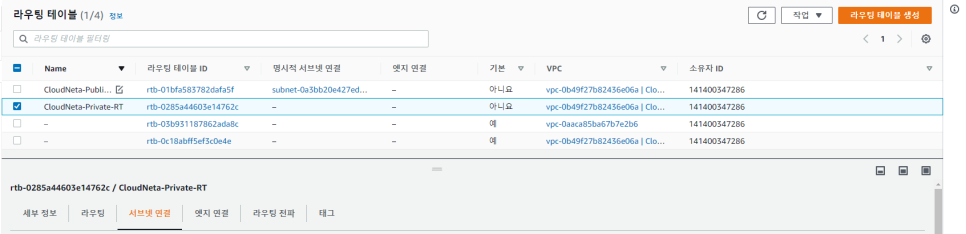

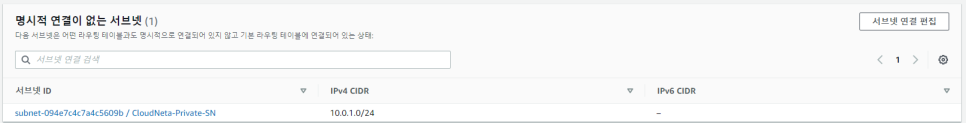

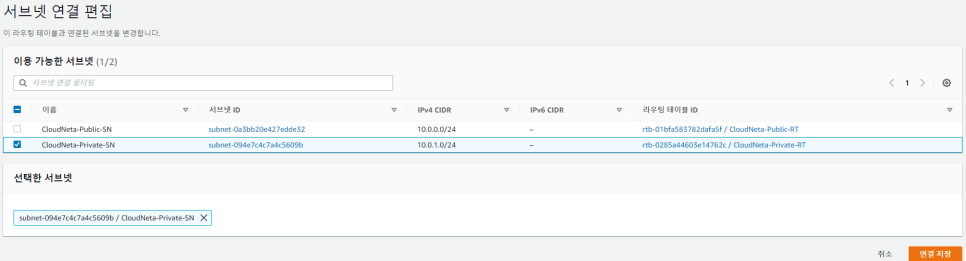

-> 생성한 라우팅 테이블을 선택하고 서브넷 연결에 접근한 후

-> 서브넷 연결 편집 버튼을 클릭합니다.

-> 생성한 프라이빗 서브넷을 라우팅 테이블에 연결해주고 연결 저장 버튼을 클릭합니다.

프라이빗 라우팅 테이블 경로 추가

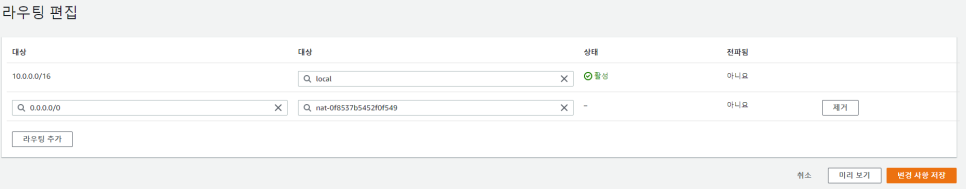

현재 프라이빗 라우팅 테이블에는 외부 인터넷과 통신하기 위한 라우팅 경로가 없습니다. 모든 네트워크가 NAT 게이트웨이로 향하는 경로를 추가해 주겠습니다.

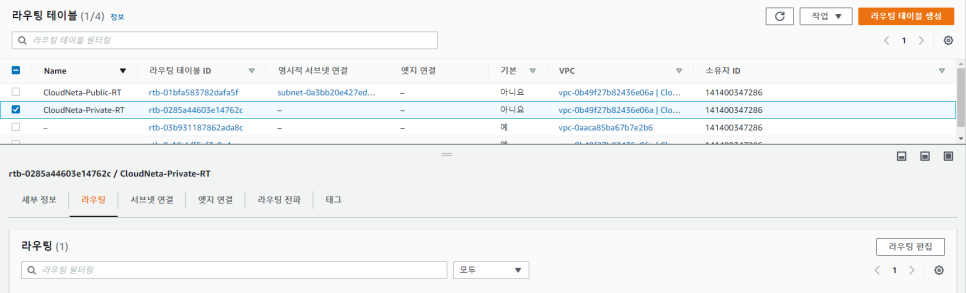

-> 프라이빗 라우팅 테이블을 선택하고 라우팅에 접근 후 라우팅 편집 버튼을 클릭합니다.

-> 라우팅 추가 - 모든 네트워크 지정 (0.0.0.0) - NAT 게이트웨이 - 생성한 NAT 게이트웨이 지정 순으로 설정하고 저장해 줍니다.

-> 프라이빗 라우팅 테이블에 NAT 게이트웨이를 통해 외부 인터넷 구간과 통신할 수 있는 라우팅 경로를 추가하여 환경 설정을 마무리 한 도식화입니다.

이제 실제 정상적으로 외부 인터넷과 통신이 가능한지 검증해보겠습니다.

검증을 위한 EC2 인스턴스 생성

외부 인터넷 구간 통신 확인을 위해 프라이빗 서브넷 내에 EC2 인스턴스를 생성합니다.

[경로] 서비스 - EC2 - 인스턴스 - 인스턴스

-> 인스턴스 시작 버튼을 클릭합니다.

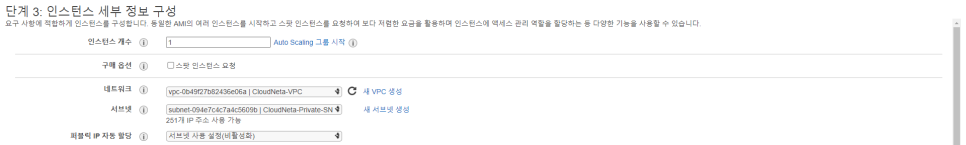

프리티어 Linux 2 AMI와 t2.micro를 선택해주고 다음 : 인스턴스 세부 정보 구성을 클릭합니다.

네트워크 : 생성한 VPC, 서브넷 : 생성한프라이빗 서브넷으로 설정하고 나머지는 모두 기본 값으로 설정합니다.

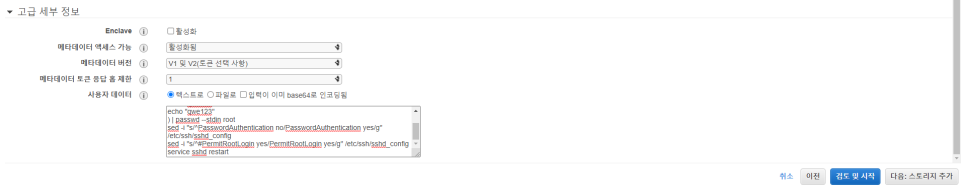

-> 그리고나서 단계 3: 인스턴스 세부 정보 구성 제일 밑으로 가면 고급 세부 정보에서 다음과 같이 설정합니다.

사용자 데이터에 입력된 코드는 EC2 인스턴스가 부팅될 때 값을 읽어서 적용합니다. (코드 링크 : bit.ly/cnbl0202)

스토리지도 : 기본 값, 태그 추가에서 키 : Name, 값 : Private-EC2로 지정하고 나머지도 모두 기본 값으로 설정하고 생성해 줍니다.

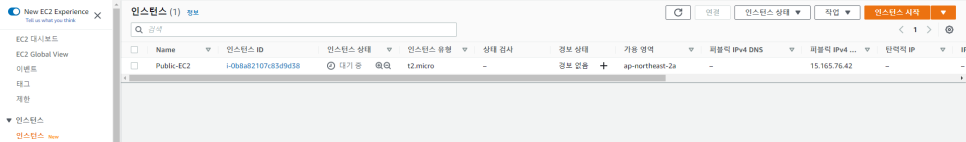

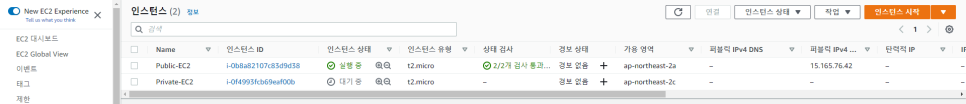

-> VPC 내에 프라이빗 EC2 인스턴스가 생성된 것을 확인할 수 있습니다.

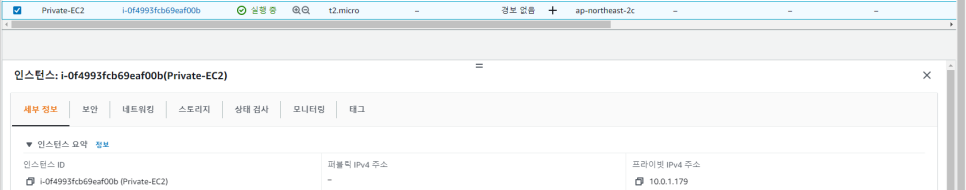

여기서 한 가지 주목할 점은 프라이빗 EC2는 퍼블릭 IP 주소를 가지지 않고 프라이빗 IP 주소만 갖는다는 겁니다.

여기까지 VPC 내에 퍼블릭 서브넷과 프라이빗 서브넷을 설정하고 각 서브넷에 EC2 인스턴스까지 생성한 도식화입니다.

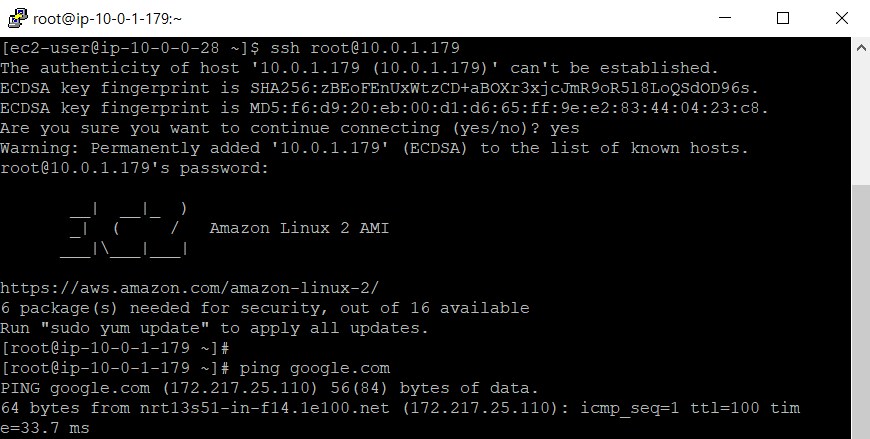

검증을 위한 EC2 인스턴스 접근 후 통신 확인

생성한 프라이빗 EC2 인스턴스에 SSH로 접근하여 정상적으로 통신이 이루어지는지 확인합니다. 하지만 프라이빗 서브넷은 외부 네트워크에서 내부 프라이빗 서브넷으로 접근할 수 없습니다.

따라서 퍼블릭 EC2 인스턴스에 먼저 접근한 후 로컬 통신을 통해 프라이빗 EC2 인스턴스로 SSH 접근을 해야합니다.

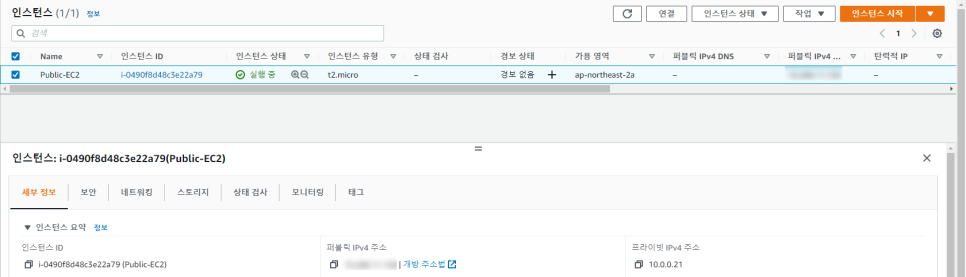

-> EC2의 퍼블릭 IP 주소와 프라이빗 EC2 인스턴스의 프라이빗 IP 주소를 확인해 줍니다.

-> 이제 퍼블릭 EC2 인스턴스로 접근 후 프라이빗 EC2 인스턴스로 SSH 접속해 보겠습니다. ( 패스워드 : qwe123)

-> 프라이빗 서브넷 내에 존재하는 프라이빗 EC2 인스턴스가 NAT 게이트웨이를 통해 외부 인터넷과 정상적으로 통신이 가능한 모습입니다.

자원 삭제

모든 실습이 끝나면 자원을 반드시 삭제해야 합니다. 부득이하게 과금이 발생할 수 있으니 다음 순서대로 삭제해주면 됩니다.

- EC2 인스턴스 종료 (EC2 - 인스턴스 - 인스턴스 선택 - 작업 - 인스턴스 상태 - 종료)

- NAT 게이트웨이 삭제 (VPC - NAT 게이트웨이 - 작업 - NAT 게이트웨이 삭제)

- 탄력적 IP 삭제 (VPC - 탄력적 IP - Actions - 탄력적 IP 주소 릴리스)

- VPC 삭제 (VPC - VPC - 작업 - VPC 삭제)

'CSP (Cloud Service Provider) > AWS' 카테고리의 다른 글

| AWS Health Dashboard (0) | 2022.05.03 |

|---|---|

| [AWS] Support Center (0) | 2022.04.29 |

| Security Group과 Network ACL 비교 (0) | 2022.04.29 |

| [AWS] SNS vs SQS 차이점 (0) | 2022.04.26 |

| AWS CloudWatch Agent 설치 방법 (0) | 2022.04.23 |

댓글