반갑습니다!

💙베하💙 누구든 탑승할 수 있는 유임승차 팀의 BTC 룰루랄라 입니다!!💨😉

이번 포스팅에서는 AWS Cloudfront에 대해서 살펴보겠습니다.

그럼 시작해 보겠습니다!

룰루랄라~♬

CloudFront 정책

CloudFront는 총 3가지 정책 설정 가능하다.

- 캐시 정책 (Cache Control) : 캐싱 방법 및 압축

- TTL 및 Cache Key 정책

- CloudFront가 어떻게 캐싱을 할지를 결정

- 원본 요청 정책 (Origin Request) : Origin으로 어떤 내용을 보낼 것인가

- Origin에 쿠키, 헤더, 쿼리스트링 중 어떤 것을 보낼 것인가

- 응답 헤더 정책

- CloudFront가 응답과 함께 실어 보낼 HTTP Header

CloudFront 보안

Signed URL

어플리케이션에서 CloudFront의 컨텐츠에 접근 할 수 있는 URL을 제공하여 컨텐츠 제공을 제어하는 방법이다.

- URL에는 시작시간, 종료시간, IP, 파일명, URL의 유효기간 등의 정보를 담을 수 있음

- 이 URL 접근 이외의 접근을 막고 허용된 유저에게만 URL을 전달하여 컨텐츠 제공을 제어 가능

- 단 하나의 파일 또는 컨텐츠에 대한 허용만 가능

- S3 Signed URL과 비슷한 방식

Signed Cookie

Signed URL은 하나의 컨텐츠만 제공 제어를 한다고 하면, Signed Cookie는 다수의 컨텐츠의 제공방식을 제어하고 싶을 때 사용된다.

- Signed URL과 마찬가지로 여러 제약사항 설정 가능

- 다수의 파일 및 스트리밍 접근 허용 가능

- 사용사례 : 정기 구독 프리미엄 유저만 볼 수 있는 강의 동영상 등

Origin Access Identity (OAI)

S3의 컨텐츠를 CloudFront를 사용해서만 볼 수 있도록 제한하는 방법이다.

즉, S3의 정적인 컨텐츠 URL로 바로 접근하는게 아니라 CDN을 통해서 접근하는 것이다.

왜냐하면 S3로 직접 접속을 하면 캐싱을 못해 속도 측면에서 마이너스가 될수 있고, 국가별 라우팅, 인증 등이 CloudFront에 구현 되어있다면 유저가 직접 S3로 접속하면 안되기 때문이다.

- S3는 CloudFront와 잘 맞는다 → 정적인 컨텐츠를 호스팅 하기 때문에 CDN과 찰떡궁합

- CloudFront만 권한을 가지고 S3에 접근하고 나머지 접근권한은 막음 → CloudFront는 유저와 S3사이에서 중개하는 역할

- S3 Bucket Policy로 CloudFront의 접근을 허용해야 사용 가능

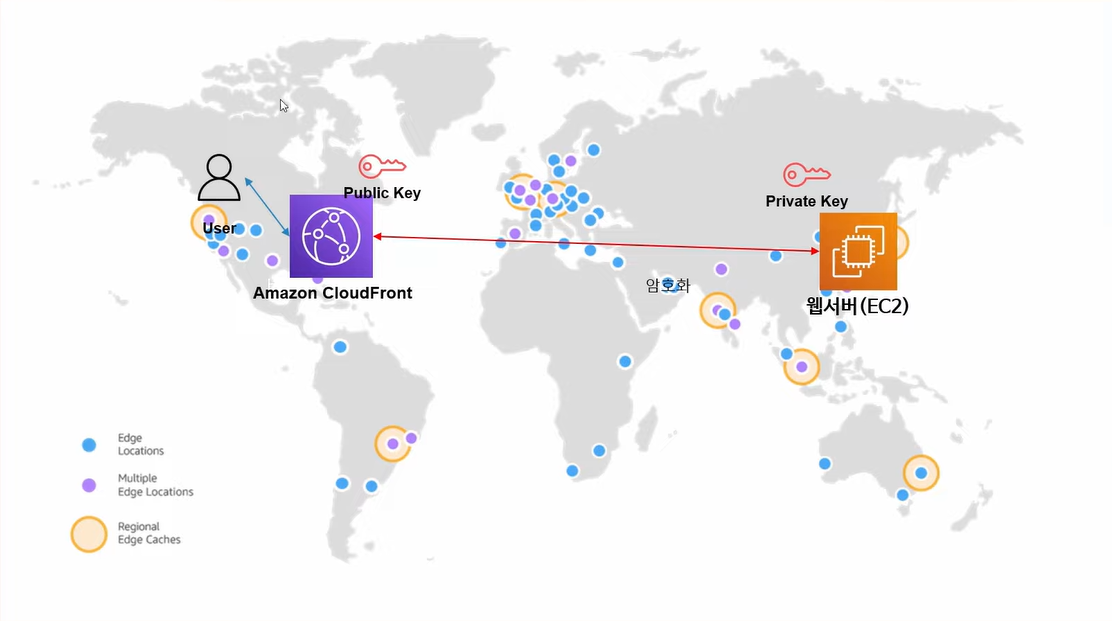

Field Level Encryption

- CloudFront로부터 Origin 사이의 통신을 암호화

- 최대 10개의 필드까지 가능

- 공개키 방식으로 암호화 → CloudFront에 공개키를 제공 후 Origin에서 Private Key로 해독

'CSP (Cloud Service Provider) > AWS' 카테고리의 다른 글

| SageMaker (0) | 2022.11.28 |

|---|---|

| AWS FIS (0) | 2022.11.28 |

| [AWS] S3실습 (0) | 2022.11.24 |

| CloudFront 다양한 기능 (0) | 2022.11.24 |

| CloudFront 캐싱 확인하기 (0) | 2022.11.23 |

댓글